はじめに

2022年2月にロシアのウクライナ侵攻が始まって以来、世界中のサイバーコミュニティは「サイバー戦争のルネサンス」とも呼べる状況を目の当たりにしています [1]。脅威アクターは金銭的な動機というよりも、政治的な信念に導かれて同盟国を守り、敵を攻撃しているのです。このブログでは、この紛争に関与している主な脅威アクターとその進行中の戦術について検討し、組織が自らを守るための最善の方法についてアドバイスします。Darktraceが行った事前評価では、北大西洋条約機構(NATO)加盟国などの親ウクライナ国家に焦点を当てた攻撃が世界中で観測され、特定された持続的標的型攻撃(APT)グループが、より高度な攻撃経路を通じて展開される新しく複雑なマルウェアを開発すると予測しています。このブログでは、これらの評価の多くが予想外の結果をもたらしたことを紹介します。

紛争の背景

ロシアとウクライナのサイバー戦争は、2013年にViktor Yanukovych(前ウクライナ大統領)がロシアとの協定を優先し、EUとの貿易協定を拒否したことに端を発しています。その直後、ロシア軍がクリミアを併合し、ロシアとウクライナの地上戦とサイバー戦が始まりました。それ以来、ロシアの脅威アクターは定期的にウクライナのインフラを標的にしています。その最も顕著な例の1つである2015年12月の自国電力網に対する攻撃は、ウクライナの約25万5千人の停電につながり、後にロシアのハッキンググループSandwormによるものとされました [2 & 3] 。

2017年6月にも有名な攻撃があり、悪名高いマルウェア NotPetya を使って数百のウクライナの組織のウェブサイトが侵害されました。この攻撃は、100億ユーロを超える金銭的な被害があり、今でも史上最も被害が大きいサイバー攻撃と考えられています [4]。2022年2月、各国はウクライナに対するサイバー戦争の次の段階として、新しいアクターとおなじみのアクターの両方が、ライバルの重要インフラを標的とするさまざまな技術を展開するのを目撃しました。

戦術1:ランサムウェア

米国のランサムウェアのインシデントや身代金要求が紛争中に減少した可能性を示唆する情報もありますが、ランサムウェアは、この期間中、依然として世界的に展開された重要な戦術のひとつでした[5] [6] [7]。ウクライナのハッキンググループ、Network Battalion 65 (NB65) は、ランサムウェアを使って、ロシアの国営テレビ・ラジオ放送ネットワーク、VGTRKを攻撃しました。NB65は、90万通のEメールと4000のファイルを盗むことに成功し、その後、身代金を要求しましたが、彼らはウクライナ軍に寄付することを約束しました。この攻撃は、紛争初期にロシア政府への支援を表明した別の悪名高いハッカーグループであるContiの、以前流出したソースコードを使用した点が特徴的でした。NB65は、リークされたコードを改変して、ターゲットごとに独自のランサムウェアを作成しました [5]。

予想に反して、Darktraceの顧客基盤は、これらのランサムの傾向から逸脱しているように見えました。アナリストは、紛争期間中に比較的洗練されていないランサムウェア攻撃が見られ、それらが何らかのAPT活動に関連していることを示唆する証拠は限られていると述べています。2021年11月から2022年6月の間に、Darktrace の顧客ベース全体で51件のランサムウェアの侵害が確認されました。これは、相対的な顧客数の増加を考慮すると、前年同期と比較して43.16%増加したことになります。これは、身代金要求の件数が全体的に増加していることを示唆していますが、確認されたこれらの事件の多くは、帰属が不明で、特定の業種や地域をターゲットにしているようには見えません。エネルギーセクターで増加が見られたものの、紛争との明確な関連性は認められませんでした。

Darktrace DETECT ファミリーには、ランサムウェアの可視化に関連する様々なモデルがあります:

Darktrace T1486 (Data Encrypted for Impact)に関する検知:

- Compromise / Ransomware / Ransom or Offensive Words Written to SMB

- Compromise / Ransomware / Suspicious SMB Activity

- Anomalous Connection / Sustained MIME Type Conversion

- Unusual Activity / Sustained Anomalous SMB Activity

- Compromise / Ransomware / Suspicious SMB File Extension

- Unusual Activity / Anomalous SMB Read & Write

- Unusual Activity / Anomalous SMB Read & Write from New Device

- SaaS / Resource / SaaS Resources with Additional Extensions

- Compromise / Ransomware / Possible Ransom Note Read

- [RESPOND が有効な場合] Antigena / Network / External Threat / Antigena Ransomware Block

戦術2:ワイパー

紛争中に見られた実行可能ファイルの最大グループの1つがワイパーです。侵攻の前夜、ウクライナの組織は、HermeticWiper という名称の新しいワイパー型不正プログラムの標的にされました。Hermeticとは、キプロスの企業 Hermetica Digital Ltd. の名称を指し、攻撃者がコードサイニング証明書を要求する際に使用されました [6]。このような電子証明書は、コードの所有者とそれが改ざんされていないことを確認するために使用されます。Hermetica Digital社の24歳のオーナーは、コードサイニング証明書を取得するために自分の会社が悪用されたことは知らなかったと語っています [7]。

HermeticWiperは、ワーム、デコイ(おとり)ランサムウェア、ワイパー型マルウェアの3つのコンポーネントで構成されています。HermeticWiper用に設計されたカスタムワームは、その感染したマシンのネットワーク上にマルウェアを拡散するために使用されました。ESETの研究者は、おとりランサムウェアとワイパーが同時にリリースされたことを発見しました[8]。おとりランサムウェアは、マシンがランサムウェアにやられたように見せかけるために使用されましたが、実際にはワイパーがすでにマシンからデータを永久的に消去していました。攻撃の初期段階では、別のドライバをインストールすることで、起動記録の上書きを防止するように設計されたWindowsのセキュリティ機能を回避します。マシンからデータを消去した後、HermeticWiperはそのデータが再フラグメント化されるのを防ぎ、ファイルを上書きしてさらにフラグメント化します。これは、侵害後のフォレンジックのためにデータを再構築することをより困難にするために行われます [9]。全体として、HermeticWiperの機能と目的は、NotPetyaランサムウェアのそれと似ているようです。

HermeticWiperは、観察されている唯一の紛争関連ワイパーマルウェアではありません。2022年1月、マイクロソフトはウクライナの顧客に対して、複数の欧州の組織に対するワイパー侵入活動を検知したと警告しました。その一例が、MBR(マスターブートレコード)ワイパーでした。このタイプのワイパーは、コンピュータにオペレーティングシステムのロード方法を指示するディスクセクターであるMBRを、ランサムウェアのメモで上書きしてしまうのです。実際には、このメモの内容は誤認であり、マルウェアはMBRと標的のファイルを破壊します [10]。

ワイパー型マルウェアを利用したグループとして注目されたのが Sandworm です。Sandwormは、ロシアの対外軍事情報機関であるGRUが関与しているとされるAPTです。このグループは2009年から活動を開始し、攻撃にはさまざまなTTPを使用しています。彼らは、2015年にウクライナのエネルギー配給会社に対する攻撃や、2017年に複数のウクライナの組織に対して前述のNotPetyaマルウェアを使用した際など、ウクライナをターゲットにした歴史を持っています [11]。ワイパーマルウェアを使ってウクライナを狙うロシア系(または親ロシア系)グループには、DEV-0586というのもあります。このグループは、2022年1月、ワイパー型マルウェア Whispergate でさまざまなウクライナの組織を標的としていました。このタイプのワイパー型マルウェアは、ファイルを復号化するためにビットコインを支払うよう指示するファイルを表示することで、ランサムウェアとしての体裁を整えています [12]。

この間、HermeticWiper やその他の紛争に関連するワイパー(IsaacWiper や CaddyWiper など)については、Darktraceの顧客内で確認された事例がありませんでした。それにもかかわらず、Darktrace DETECT はワイパーとデータ破壊に関連する様々なモデルを用意しています:

Darktrace T1485 (Data Destruction) の検知 - ワイパー攻撃で悪用される主な手法です

- Unusual Activity / Anomalous SMB Delete Volume

- IaaS / Unusual Activity / Anomalous AWS Resources Deleted

- IaaS / Storage / S3 Bucket Delete

- SaaS / Resource / Mass Email Deletes from Rare Location

- SaaS / Resource / Anomalous SaaS Resources Deleted

- SaaS / Resource / Resource Permanent Delete

- [If RESPOND is enabled] Antigena / Network / Manual / Enforce Pattern of Life

- [RESPOND が有効な場合] Antigena / SaaS / Antigena Unusual Activity Block

戦術3:スピアフィッシング

また、一部の脅威アクターが採用する戦略として、スピアフィッシングがあります。Eメール、ソーシャルメディア、メッセージングなどのプラットフォームを利用して標的を定めることができます。

ハッキンググループ Armageddon(別名 Gamaredon)は、今回の危機において、主にウクライナ政府の関係者を標的とした複数のスピアフィッシング攻撃を行いました [13]。戦争が始まって以来、このグループは、開くとRARペイロードをダウンロードして起動するHTMLファイルを含むEメールを大量に送信してきました。添付されたリンクをクリックした人は、最終的なArmageddonペイロードを取得するPowerShellスクリプトを含むHTAをダウンロードします。このグループは、同じ戦略を用いて、欧州連合の政府機関も標的にしています [14]。高価値のターゲットが存在する以上、フィッシングの識別に関する教育を向上させ、攻撃者の網にかかる可能性を最小限に抑える必要性は、これまで以上に高まっています。

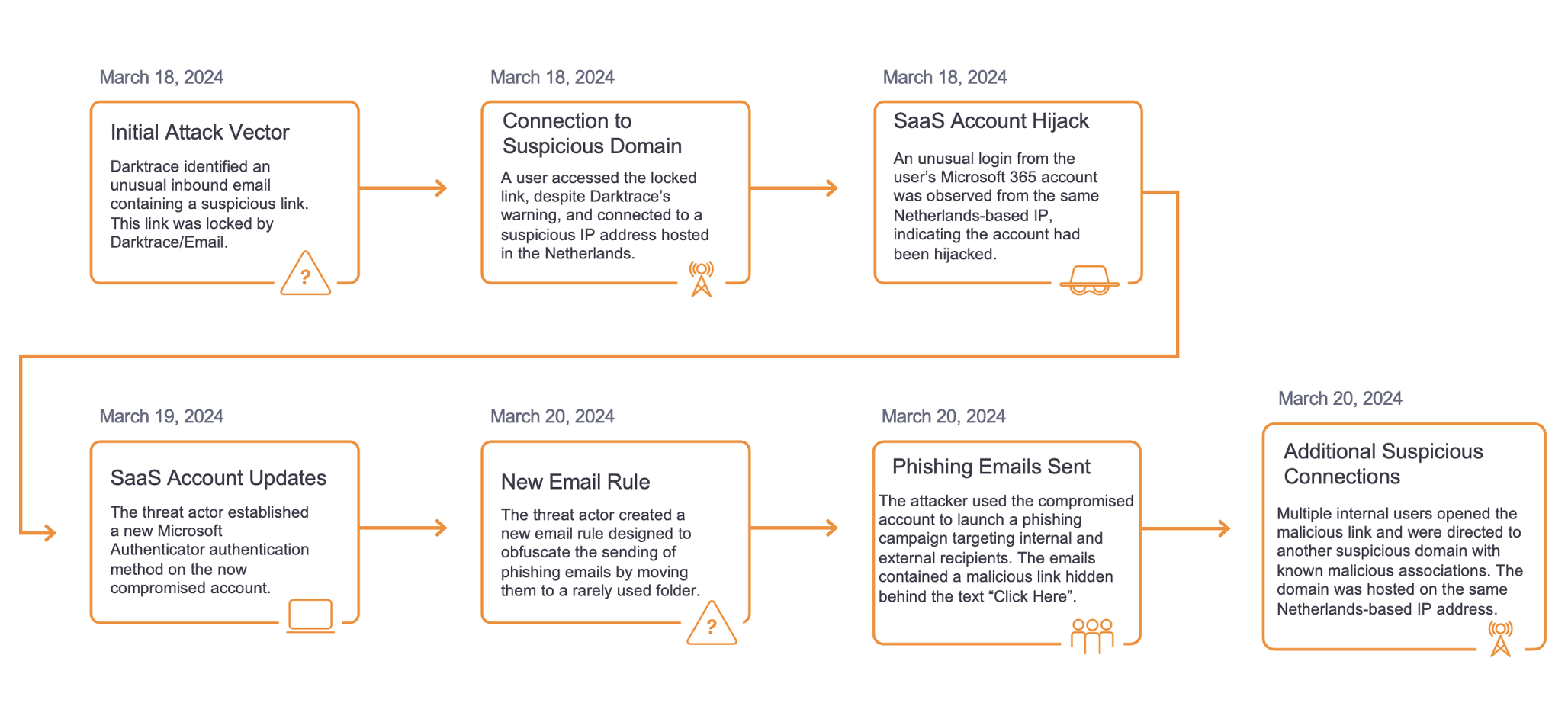

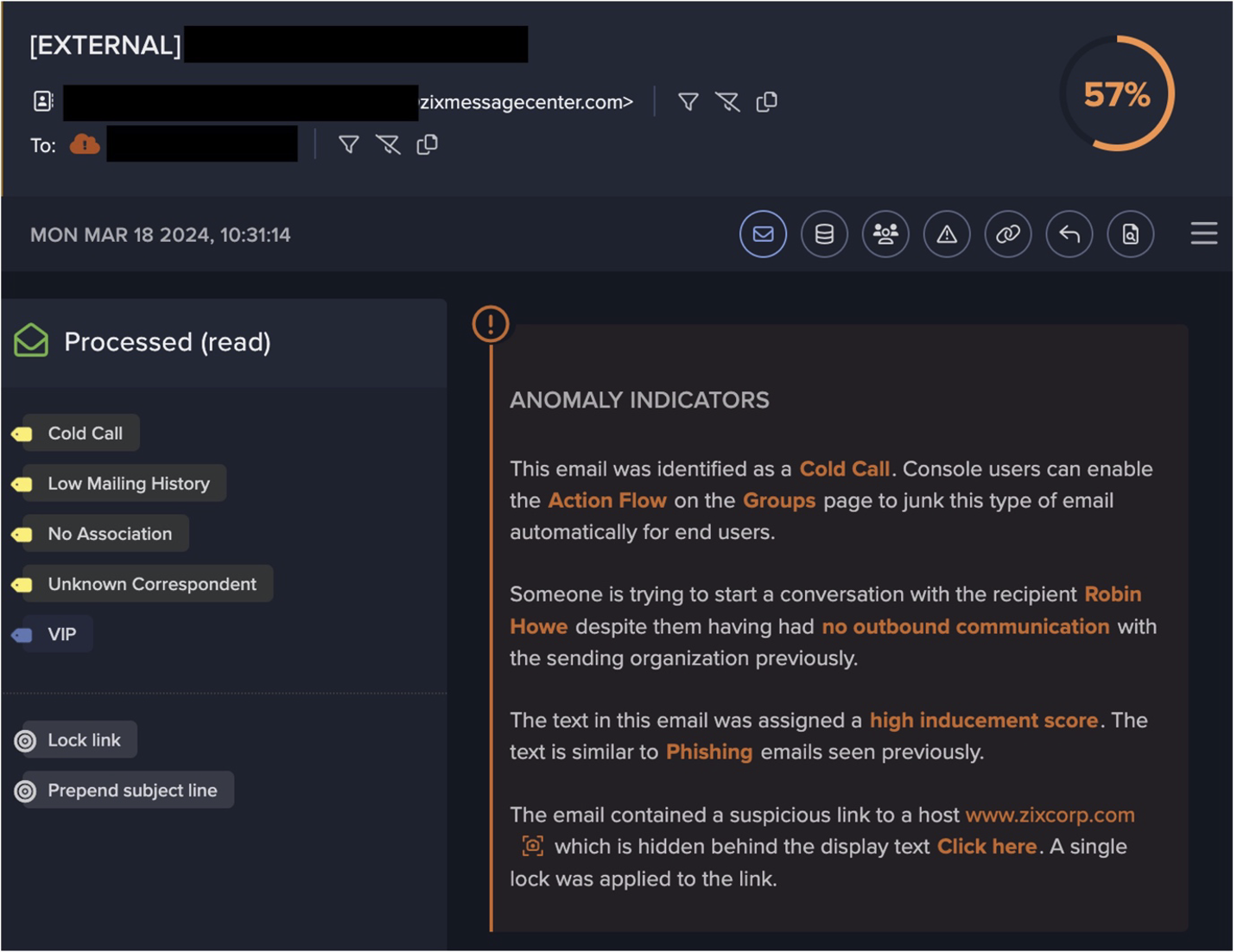

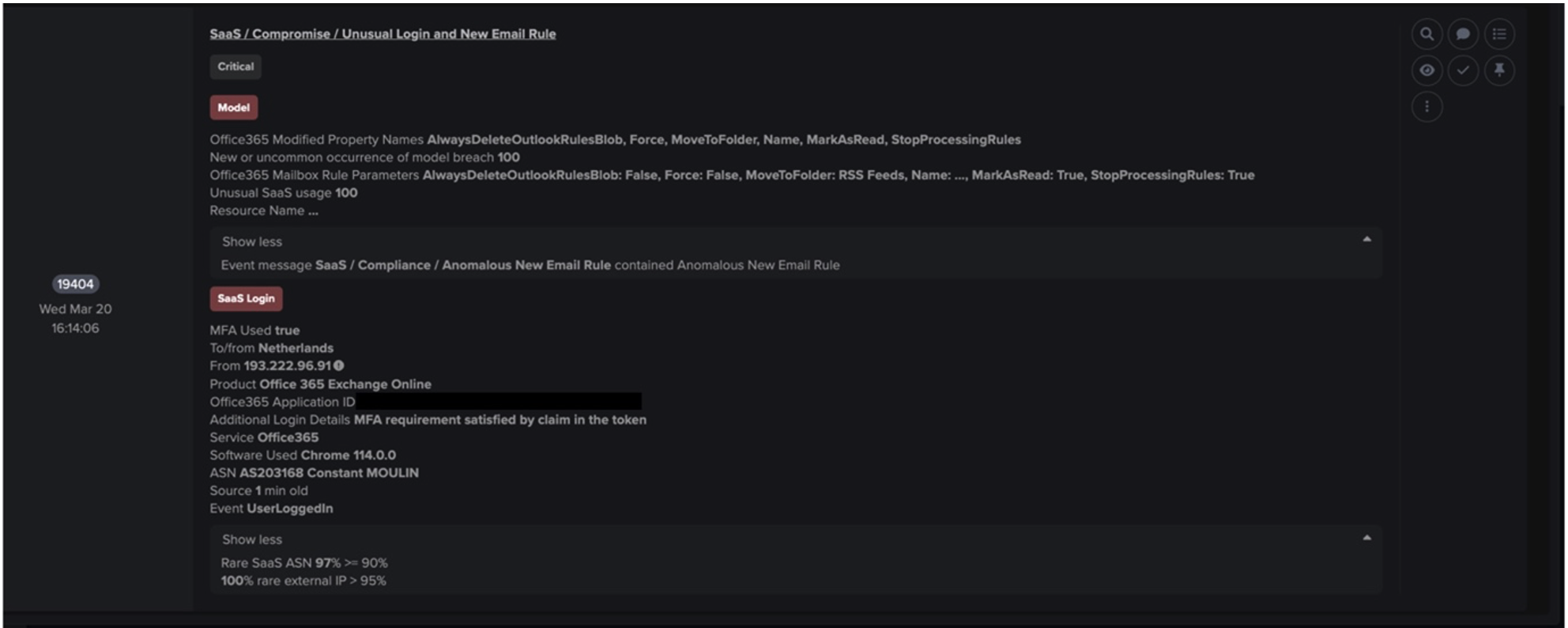

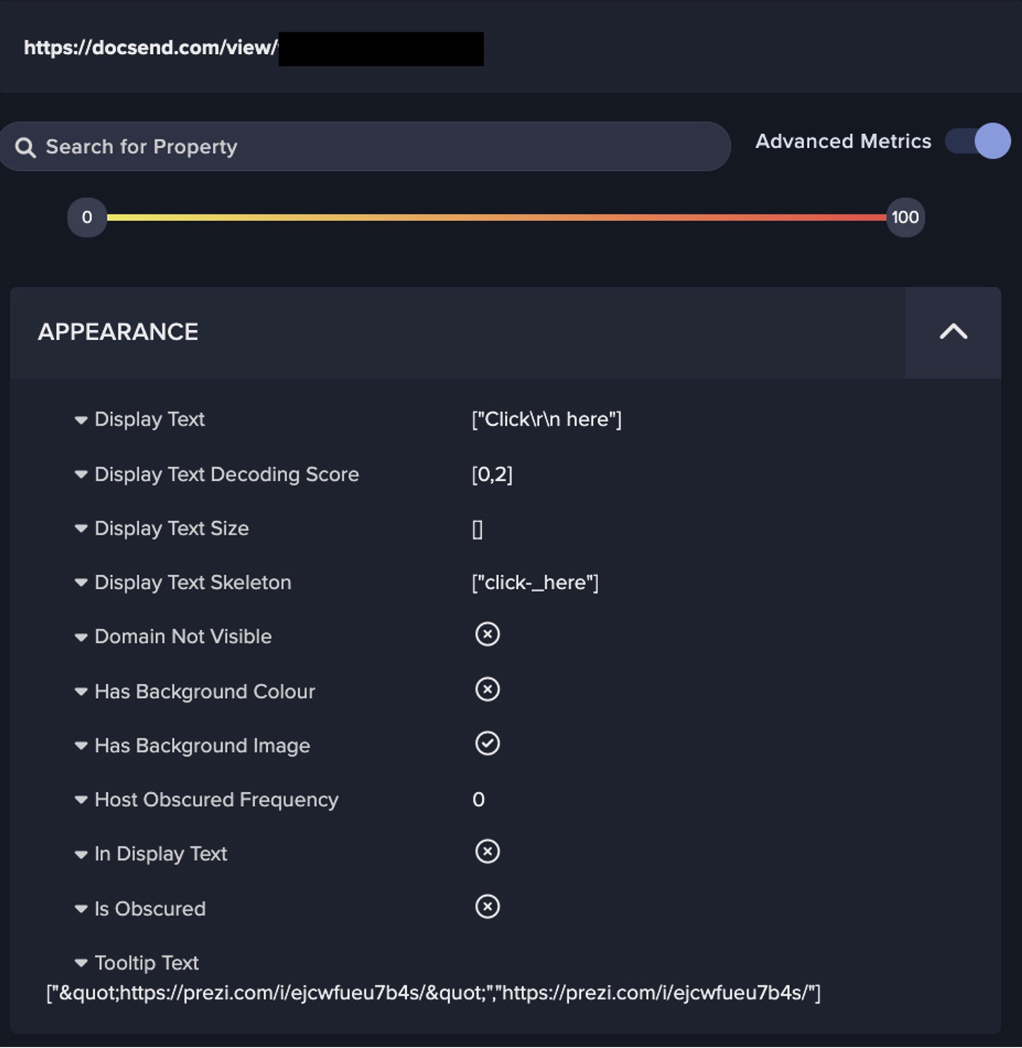

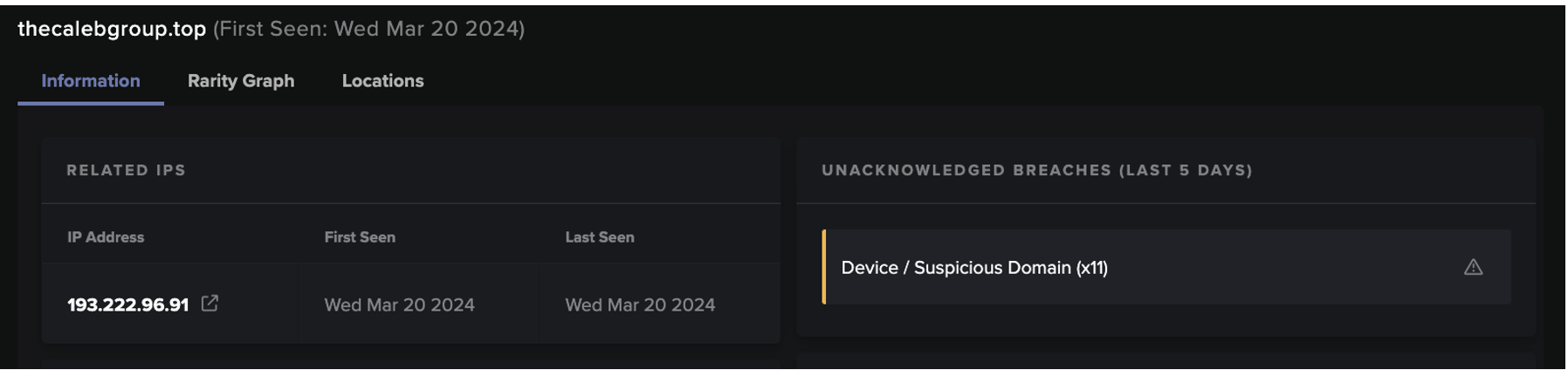

より広範な傾向と比較して、Darktrace アナリストは、顧客に影響を与えた紛争に関連するフィッシングキャンペーンの証拠をほとんど見ていません。顧客をターゲットにしたフィッシングの試みは、そのほとんどが紛争に関連したものではありませんでした。例えば、ある顧客がロシアの銀行のSWIFT決済システムからの排除に言及したフィッシングメールで標的にされた場合(図1および図2)、紛争が日和見的に利用されたケースもあります。このメールは、Darktrace/Email によって、金融恐喝や誘引の可能性が高いことが確認されました。このケースでは、大手銀行の送金部門からなりすましたメールが送られてきました。

いくつかの例では紛争が参照として使われていましたが、Darktraceが観察した紛争期間中のフィッシング事例のほとんどでは、標的となった企業やフィッシングの試みの背後にいる脅威アクターがロシア・ウクライナ紛争に関連している、またはそれに起因することを示す証拠はほとんど見られませんでした。

しかし、Darktrace/Email には、フィッシング関連の脅威をピックアップするモデルカテゴリーがいくつかあります。

Darktrace によるT1566(フィッシング)のEメール検知のサンプル - これはスピアフィッシングイベントで悪用される包括的なテクニックです

モデルのカテゴリー:

- Inducement

- Internal / External User Spoofing

- Internal / External Domain Spoofing

- Fake Support

- Link to Rare Domains

- Link to File Storage

- Redirect Links

- Anomalous / Malicious Attachments

- Compromised Known Sender

Specific models can be located on the Email Console

戦術4:分散型サービス拒否(DDoS)

親ロシア派と親ウクライナ派の脅威アクターが採用したもう一つの戦術は、DDoS(分散型サービス拒否)攻撃です。親ロシア派、親ウクライナ派ともに、重要なインフラ、情報資源、政府のプラットフォームを標的とした大規模なDDoS攻撃が確認されています。ウクライナのデジタル変革大臣であるMykhailo Fedorovは、ウクライナの地下ハッカーやボランティアによるIT軍団に、ウクライナの重要インフラを守り、ロシアに対してDDoS攻撃を行うことを呼びかけました [16]。2022年8月1日現在、20万人以上が同グループの公式テレグラムチャンネルに加入しており、DDoSのターゲットとなりうる人物が発表されています [17]。

Darktrace は、さまざまな顧客環境において、同様の親ウクライナ的な DDoS 行動を観察しました。これらのDDoSキャンペーンには、クラウドソースによるDDoS活動と組み合わせた、少量の個人サポートが含まれているように見受けられました。これらのキャンペーンは、さまざまなパブリックソースのDDoSサイトでホストされており、ウクライナのIT軍団などのグループの感情を共有しているように見えました(図3)。

ロシア側からは、新たに出現した著名なグループの一つであるKillnetが、ウクライナに兵器を提供している国の重要インフラに対して大規模なDDoS攻撃を何度も仕掛け、反撃に出ている[18 & 19]。今日、Killnetの支持者は彼らのTelegramチャンネルで8万4千人にまで増えています。同グループはすでに、ドイツ、ポーランド、イタリア、リトアニア、ノルウェーなど、複数のNATO諸国に対して大規模な攻撃を開始しています。このことは、この紛争が、大きな後ろ盾と広範囲な攻撃を行う能力を持つ、新しい急成長中のグループを引き寄せていることを示しています。

DETECT は、異常なDoS/DDoS活動を特定するためのモデルをいくつか保有しています:

Darktrace T1498(Network Denial of Service)の検知 - DDoS攻撃で悪用される主な手法

- Device / Anomaly Indicators / Denial of Service Activity Indicator

- Anomalous Server Activity / Possible Denial of Service Activity

- [RESPOND が有効な場合] Antigena / Network / External Threat / Antigena Suspicious Activity Block

Darktraceは何を観察したか

Darktraceのクロスフリート検知は、ほぼ予想に反していました。アナリストは、紛争に関連したランサムウェア、マルウェア、またはその他のTTPを利用した、紛争に関連した大規模な複合型攻撃を確認しませんでした。その代わりに、APTや紛争に関連した攻撃ではなく、Malware-as-a-Serviceモデルやその他の広く入手可能なツールキットを通じて購入できるマルウェアを使用した、主に日和見的なサイバー事件が観察されました。全体として、紛争による影響がなかったとか、日和見的な攻撃がなくなると言っているわけではありませんが、公開フォーラムで見られたAPTベースの初期攻撃以上の広範なサイバー被害が少なかったことを示す証拠と言えます。

紛争当初から予想されていたもう一つの傾向は、NATOの企業や政府に焦点を当てた制裁措置の発表に対する反応でした。しかし、アナリストたちは、制裁措置の発表による直接的な影響はほとんどなく、限定的な反応に留まったと見ています。NATOの一部の組織に対するサイバー攻撃は行われましたが、予想されたほどには広まらず、影響もありませんでした。最後に、新しい高度なエクスプロイトにさらされる機会が増え、NATO諸国、特に重要な産業に携わる企業の弱体化に利用されると考えられていました。しかし、アナリストは、比較的一般的な脆弱性が、無差別的かつ場当たり的に展開されていることを確認しています。全体として、業界全体が混沌としていると予想される中、Darktrace アナリストは、危機を利用してウクライナ以外の幅広い企業をターゲットにすることはないと考えています。このように予想と現実を比較した結果、今回の紛争は確証バイアスに陥る危険性と、警戒を怠らず予期せぬ事態を想定する必要性を示しています。サイバー戦争は今、「冷たい」と言えるかもしれません。しかし、不意打ちの要素は常に存在しており、自分と自分の組織を守るために準備しておくに越したことはないのです。

今後に期待すること

サイバー攻撃は、金銭的・物理的なコストが低下するにつれて、その頻度が増加することが予想されます。政治的な停戦が成立しても、ハッカー集団は恨みを抱き、規模は小さくとも攻撃を継続する可能性があるのです。

さらに、この紛争が長引けば長引くほど、ハッキング集団の攻撃はより巧妙になる可能性があります。Killnetは、ある出版物の中で、ヨーロッパ5か国を同時にダウンさせることができるほど強力な「ネットワーク兵器」を作成したと購読者に伝えています(図4)[20]。この主張が事実であるかどうかは別として、備えは不可欠です。欧州連合と米国は侵攻開始以来ウクライナを支援しており、EUもウクライナをサイバースペースで支援するためにさらなる支援を行うことを検討していると表明しています [21]。

これらの攻撃から身を守るには

より広範な紛争とサイバーセキュリティの緊張に直面する中、組織はセキュリティスタックを評価し、以下を実践することが極めて重要です:

- 重要な資産は何か、その上でどんなソフトウェアが稼働しているかを把握する。

- ソフトウェアを常に最新の状態に保つ。リモートでコードが実行されるような重要かつ高度な脆弱性には、優先的にパッチを適用する。

- 可能な限り多要素認証(MFA)を実施する。

- 各アカウントに強力でユニークなパスワードを生成するために、パスワードマネージャーの使用を義務付ける

- クラウドや外付けドライブに必要なファイルをバックアップし、定期的にメンテナンスする

- フィッシングメールや不審なウェブサイト、感染したリンクなどの異常を見分けるためのトレーニングを行い、メールアカウントの侵害を未然に防ぐ。

上記のような攻撃によって組織が被害を受けるのを防ぐには、全方位的なアプローチが必要です。この防御は、アタックサーフェスを徹底的に理解し、タイムリーな軽減策を提供することから始まります。これは、Darktrace の製品でサポートすることができます。

- このブログで紹介したように、Darktrace DETECT とDarktrace/Email には、紛争に関連した TTP と攻撃に関連するモデルがいくつかあります。これらのモデルは、セキュリティチームに迅速に警告を発し、異常な行動を可視化するのに役立ちます。

- Darktrace PREVENT /ASM は、外部に面した脆弱な資産を特定するのに役立ちます。これらのデバイスにパッチを適用し、セキュリティを確保することで、悪用されるリスクは劇的に減少します。

- Darktrace RESPOND とRESPOND/Email は、DDoS の着信をブロックしたり、悪意のあるメールリンクをロックするなど、さまざまな脅威に対してターゲットを絞ったアクションを起こすことができます。

Darktraceの脅威インテリジェンスユニットによる本ブログへの寄稿に感謝します。

付録

参考文献リスト

[2] https://www.reuters.com/article/us-ukraine-cybersecurity-idUSKCN0VY30K

[3] https://www.reuters.com/article/us-ukraine-cybersecurity-sandworm-idUSKBN0UM00N20160108

[4 & 11] https://www.wired.com/story/notpetya-cyberattack-ukraine-russia-code-crashed-the-world/

[6] https://ransomware.org/blog/has-the-ukraine-conflict-disrupted-ransomware-attacks/

[10] https://www.reuters.com/article/ukraine-crisis-cyber-cyprus-idCAKBN2KT2QI

[15] https://www.cisa.gov/uscert/ncas/alerts/aa22-057a

[16] https://attack.mitre.org/groups/G0047/

[17] https://cyware.com/news/ukraine-cert-warns-of-increasing-attacks-by-armageddon-group-850081f8

[18] https://www.bbc.co.uk/news/business-60521822

[19] https://foreignpolicy.com/2022/04/11/russia-cyberwarfare-us-ukraine-volunteer-hackers-it-army/

[20] https://t.me/itarmyofukraine2022

[19 & 20] https://flashpoint.io/blog/killnet-kaliningrad-and-lithuanias-transport-standoff-with-russia/