Raccoon Stealerマルウェア

2022年5月にRaccoon Stealerのバージョン2がリリースされて以来、Darktraceは、クライアントベースで大量のRaccoon Stealer v2感染を観測しています。ユーザーのデバイスに保存された機密データを取得し、その後流出させようとするこの情報ステーラーは、実行されると予測可能なネットワーク活動のパターンを表示します。本ブログでは、この活動パターンの詳細を紹介し、セキュリティチームが自ネットワーク内でRaccoon Stealer v2感染のネットワークベースの兆候を認識できるようにすることを目的としています。

Raccoon スティーラーとは?

Raccoon Stealerは情報窃取マルウェアの典型的な例で、サイバー犯罪者は通常、ユーザーのブラウザや暗号通貨ウォレットに保存された機密データを入手するために使用します。ブラウザの場合、標的となるデータには通常、クッキー、保存されたログイン情報、保存されたクレジットカード情報などが含まれます。暗号通貨ウォレット(以下、「クリプトウォレット」)の場合、標的となるデータには通常、公開鍵、秘密鍵、シードフレーズが含まれる[1]。機密性の高いブラウザや暗号ウォレットのデータがサイバー犯罪者の手に渡ると、個人情報の窃盗、暗号通貨の窃盗、クレジットカード詐欺などの有害な行為に利用される可能性が高いです。

Raccoon Stealerの入手方法を教えてください。

Raccoon Stealerは、多くの情報窃取ソフトと同様に、購入することができます。Raccoon Stealerの運営者は、Raccoon Stealerのサンプルを顧客(「アフィリエイト」と呼ばれる)に販売し、顧客はinfo-stealerを使用して、ユーザーのデバイスに保存された機密データを入手します。Raccoon Stealerのアフィリエイトは、通常、無料またはクラックされたソフトウェアを提供するSEOプロモーションのウェブサイトを通じてサンプルを配布しています。

Raccoon Stealerはまだ現役か?

On the 25th of March 2022, the operators of Raccoon Stealer announced that they would be suspending their operations because one of their core developers had been killed during the Russia-Ukraine conflict [2]. The presence of the hardcoded RC4 key ‘edinayarossiya’ (Russian for ‘United Russia’) within observed Raccoon Stealer v2 samples [3] provides potential evidence of the Raccoon Stealer operators’ allegiances.

米国司法省が共有した最近の詳細によると、Raccoon Stealerチームが業務を停止するに至ったのは、実際にはオペレーターの死亡ではなく、逮捕であったことが判明しています。2022年3月にFBIがイタリアとオランダの法執行機関のパートナーとともにRaccoon Stealerのインフラを解体した結果、Raccoon Stealerチームは新しいバージョンの情報盗み出しツールを構築せざるを得なくなりました。

On the 17th May 2022, the completion of v2 of the info-stealer was announced on the Raccoon Stealer Telegram channel [7]. Since its release in May 2022, Raccoon Stealer v2 has become extremely popular amongst cybercriminals. The prevalence of Raccoon Stealer v2 in the wider landscape has been reflected in Darktrace’s client base, with hundreds of infections being observed within client networks on a monthly basis.

DarktraceのSOCが2022年5月22日にRaccoon Stealer v2の感染を初めて確認して以来、情報窃取はいくつかの微妙な変化を遂げてきました。しかし、情報窃取の一般的なネットワーク活動のパターンは基本的に変わっていません。

Raccoon Stealer v2 感染はどのように機能するのか?

Raccoon Stealer v2 の感染は、通常、ユーザーが SEO 対策が施された Web サイトからクラックされたソフトウェアやフリーソフトウェアをダウンロードしようとするところから始まります。これらのクラック/フリーソフトウェアWebサイトの1つからソフトウェアをダウンロードしようとすると、ユーザーのブラウザは、(通常、複数の.xyzまたは.cfdエンドポイントを経由して)ダウンロード手順を提供するページにリダイレクトされます。5月、6月、7月にDarktraceのSOCが観察したダウンロード行動のパターンの多くは、6月にAvastが報告したクラッキングされたソフトウェアのキャンペーンで観察された行動のパターンと一致しています。

ダウンロード指示ページの指示に従い、ユーザーの端末は、cdn.discordapp[.]com, mediafire[.]com, mega[.]nz, bitbucket[.]org などのファイルストレージサービスからパスワード保護されたRARファイルをダウンロードすることになります。ダウンロードしたファイルを開くと、ユーザーの端末でRaccoon Stealer v2.xが実行されます。

Raccoon Stealer v2がデバイス上で動作すると、ターゲットURIに「/」、ユーザーエージェントに通常とは異なる文字列(record, mozzzzzzzzzzz, TakeMyPainBack など)を指定してC2サーバにHTTP POSTリクエストを送信します。このPOSTリクエストは、マシンGUID、ユーザー名、128ビットRC4キーの3つの文字列で構成されています。投稿されたデータは以下のような形式です。

machineId=X | Y & configId=Z (where X is a machine GUID, Y is a username and Z is a 128-bit RC4 key)

C2サーバーは、info-stealerのHTTP POSTリクエストに対して、カスタムフォーマットされた設定情報を応答します。これらの設定詳細は、info-stealerにダウンロードするファイル、盗むデータ、その後の流出POSTリクエストで使用するターゲットURIを指示するフィールドで構成されています。以下は、Raccoon Stealer v2サンプルによって取得された設定詳細で観測されたフィールドのリストです:

- 'mozglue.dll' という名前の Firefox ライブラリのダウンロードアドレスを指定する'libs_mozglue' フィールド

- 'nss3.dll'という名前のネットワークシステムサービス(NSS)ライブラリのダウンロードアドレスを指定する 'libs_nss3' フィールド

- libs_freebl3' フィールド。'freebl3.dll' という名前のネットワークシステムサービス(NSS)ライブラリのダウンロードアドレスを指定するものです。

- softokn3.dll」という名前のネットワークシステムサービス(NSS)ライブラリのダウンロードアドレスを指定する「libs_softokn3」フィールドを持つ。

- 'nssdbm3.dll'という名前のネットワークシステムサービス(NSS)ライブラリのダウンロードアドレスを指定する 'libs_nssdbm3' フィールド。

- 'sqlite3.dll'という名前のSQLiteコマンドラインプログラムのダウンロードアドレスを指定する'libs_sqlite3'というフィールド。

- msvcp140.dll という名前の Visual C++ ランタイムライブラリのダウンロードアドレスを指定する 'libs_ msvcp140' フィールド。

- 'libs_vcruntime140' フィールド。'vcruntime140.dll' という名前の Visual C++ ランタイムライブラリのダウンロードアドレスを指定する。

- ダウンロードするサンプルのフォローアップペイロードのダウンロードアドレスを指定する'ldr_1'フィールド。

- 'wlts_X' フィールド(X は暗号通貨ウォレットアプリケーションの名前)、これはサンプルが指定された暗号通貨ウォレットアプリケーションから取得するためのデータを指定する。

- 'ews_X' フィールド(X は暗号財布のブラウザ拡張機能名):サンプルが指定したブラウザ拡張機能から取得するデータを指定します。

- 'xtntns_X' フィールド(X はパスワードマネージャーブラウザ拡張の名前)、指定されたブラウザ拡張からサンプルが取得するデータを指定する

- Telegramデスクトップアプリケーションから取得するサンプルのデータを指定する 'tlgrm_Telegram' フィールド

- grbr_Desktop'フィールド:サンプルが取得するローカル'Desktop'フォルダ内のデータを指定する。

- grbr_Documents'フィールド:サンプルが取得するローカル 'Documents' フォルダ内のデータを指定する。

- grbr_Recent'フィールド:取得するサンプルのローカル 'Recent' フォルダ内のデータを指定する。

- サンプルを取得するために、ローカルの 'Downloads' フォルダ内のデータを指定する 'grbr_Downloads' フィールド

- 'sstmnfo_System Info.txt' フィールドがあり、サンプルが感染したホストのプロファイルを収集・流出させるかどうかを指定します。

- 'scrnsht_Screenshot.jpeg' フィールド。このフィールドは、サンプルが感染したホストのスクリーンショットを撮影して流出させるかどうかを指定します。

- 'token' フィールド。盗まれたデータを含むHTTP POSTリクエストのターゲットURIとして、サンプルが使用する32長の16進数文字列を指定する。

Raccoon Stealer v2は、設定データの取得後、'libs_'フィールドに指定されたライブラリファイルをダウンロードします。これらのライブラリファイルに対するHTTP GETリクエストでは、通常とは異なるユーザーエージェント文字列 (record, qwrqrwrqwrqwr, TakeMyPainBack など) が使用されています。Darktrace で見られるすべての Raccoon Stealer v2 感染において、'libs_' フィールドに指定された URL のパスは、以下の形式をとります:

/aN7jD0qO6kT5bK5bQ4eR8fE1xP7hL2vK/X (where X is the name of the targeted DLL file)

Raccoon Stealer v2は、ダウンロードしたDLLを使用して、感染したホスト上で動作しているブラウザに保存されている機密データ(クッキー、クレジットカード情報、ログイン情報など)にアクセスします。

Raccoon Stealer v2は、設定の詳細で提供されるデータに応じて、通常、ブラウザに保存されている機密データに加え、以下の情報を取得しようとします:

- 感染したホストにインストールされているOSやアプリケーションの情報

- 指定された暗号資産ウォレットソフトのデータ

- 指定された暗号資産ウォレットのブラウザ拡張機能からのデータ

- 指定したローカルフォルダからのデータ

- Telegram Desktopからのデータ

- 指定されたパスワードマネージャーのブラウザ拡張機能からのデータ

- 感染したホストのスクリーンショット

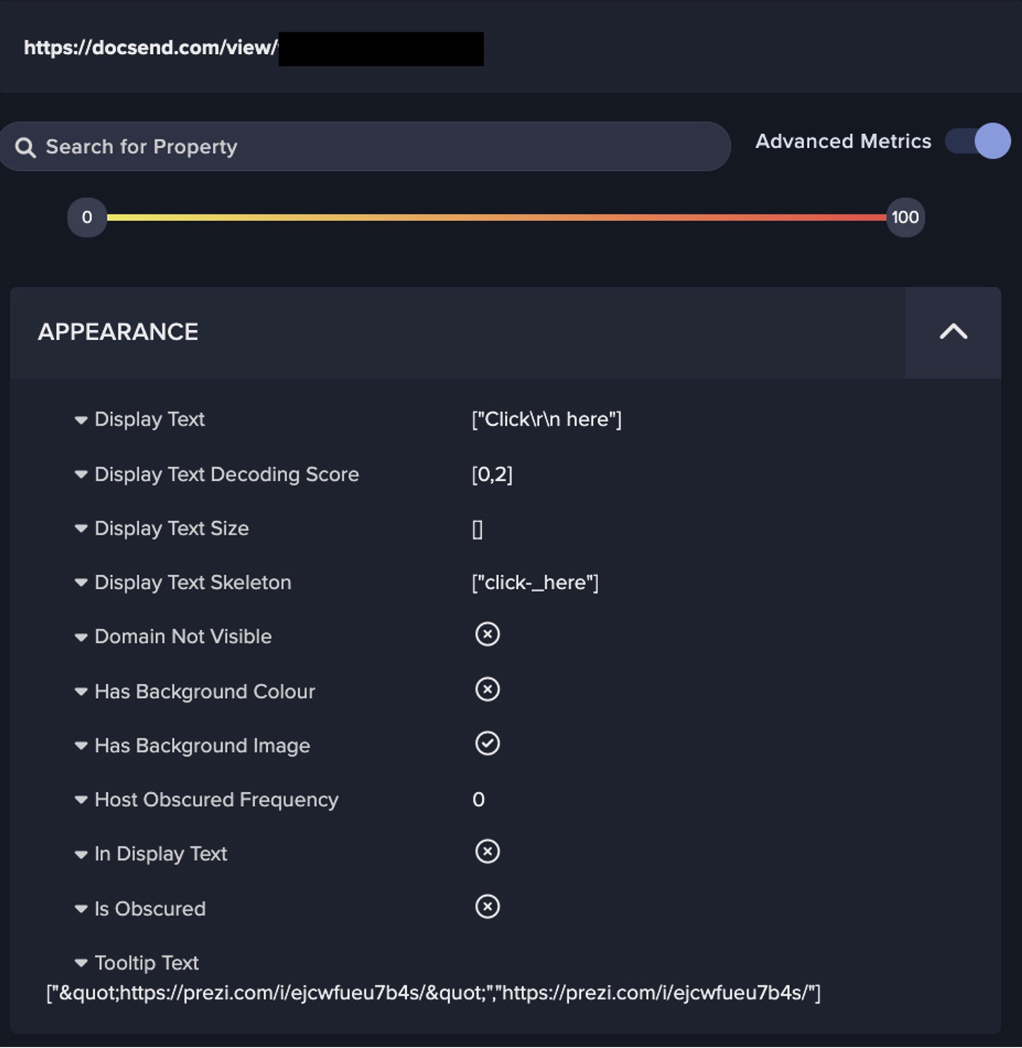

Raccoon Stealer v2 exfiltrates the data which it obtains to its C2 server by making HTTP POST requests with unusual user-agent strings (such as ‘record’, ‘rc2.0/client’, ‘rqwrwqrqwrqw’, and ‘TakeMyPainBack’) and target URIs matching the 32-length string of hexadecimal digits specified in the ‘token’ field of the configuration details. The stolen data exfiltrated by Raccoon Stealer typically includes files named ‘System Info.txt’, ‘---Screenshot.jpeg’, ‘\cookies.txt’, and ‘\passwords.txt’.

If a ‘ldr_1’ field is present in the retrieved configuration details, then Raccoon Stealer will complete its operation by downloading the binary file specified in the ‘ldr_1’ field. In all observed cases, the paths of the URLs specified in the ‘ldr_1’ field end in a sequence of digits, followed by ‘.bin’. The follow-up payload seems to vary between infections, likely due to this additional-payload feature being customizable by Raccoon Stealer affiliates. In many cases, the info-stealer, CryptBot, was delivered as the follow-up payload.

DarktraceによるRaccoon Stealerの捕捉

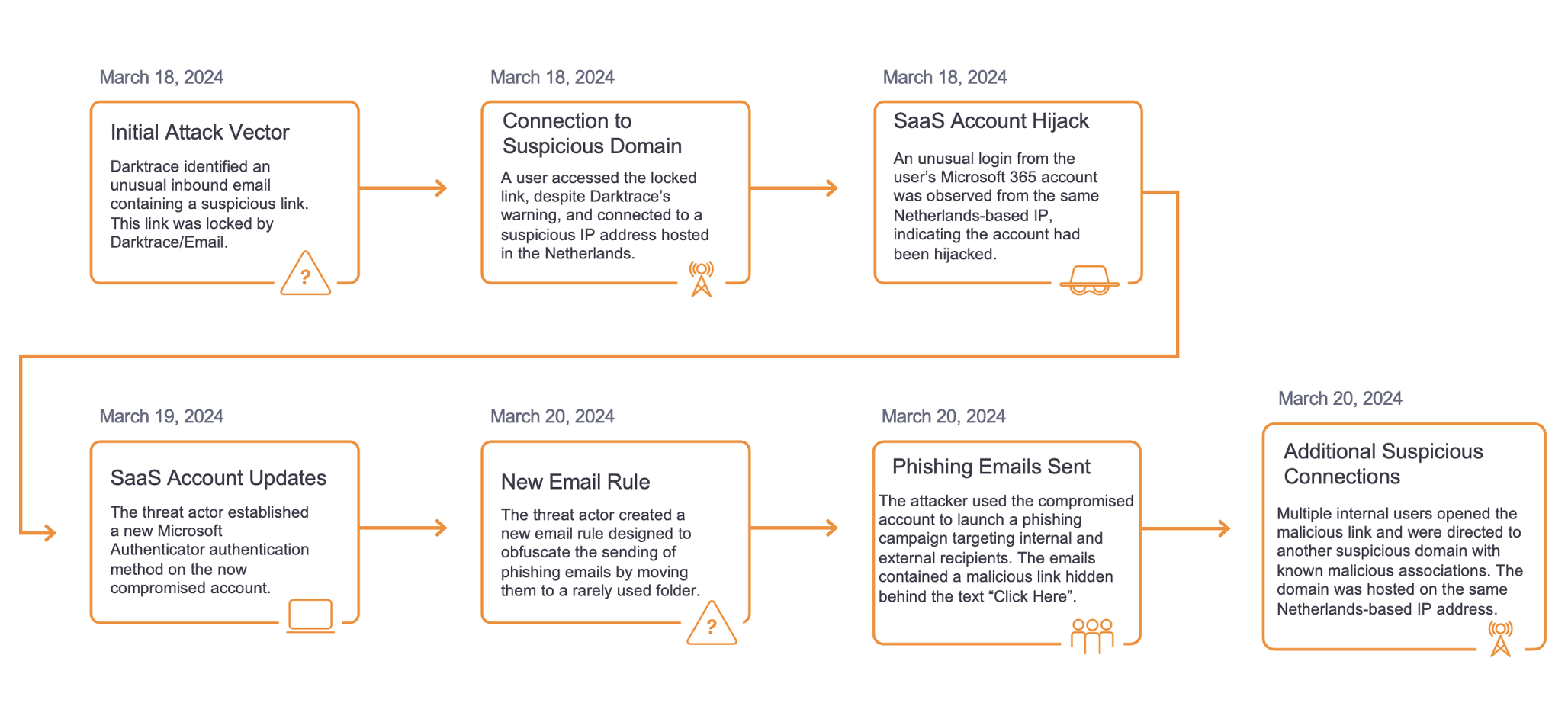

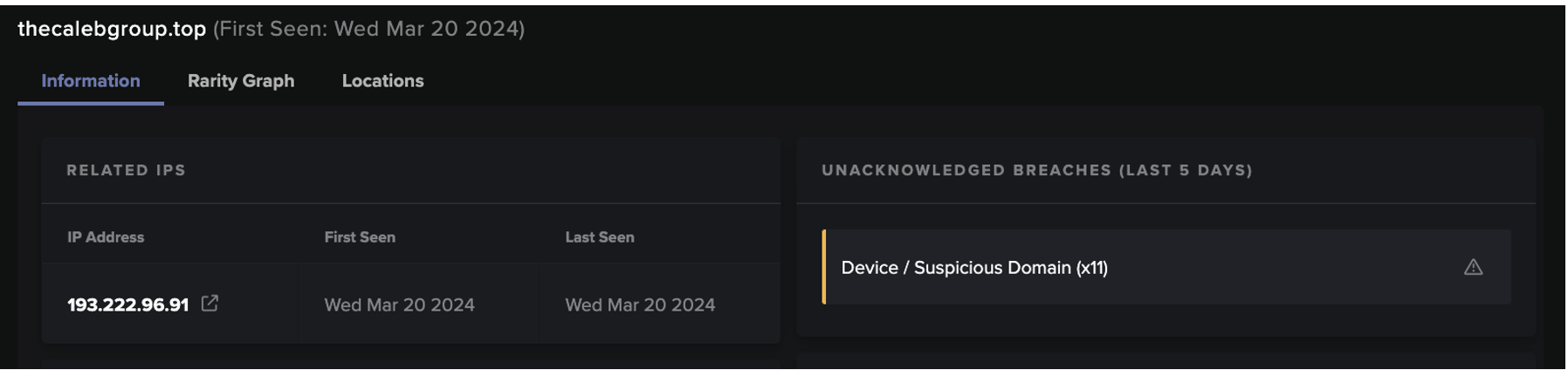

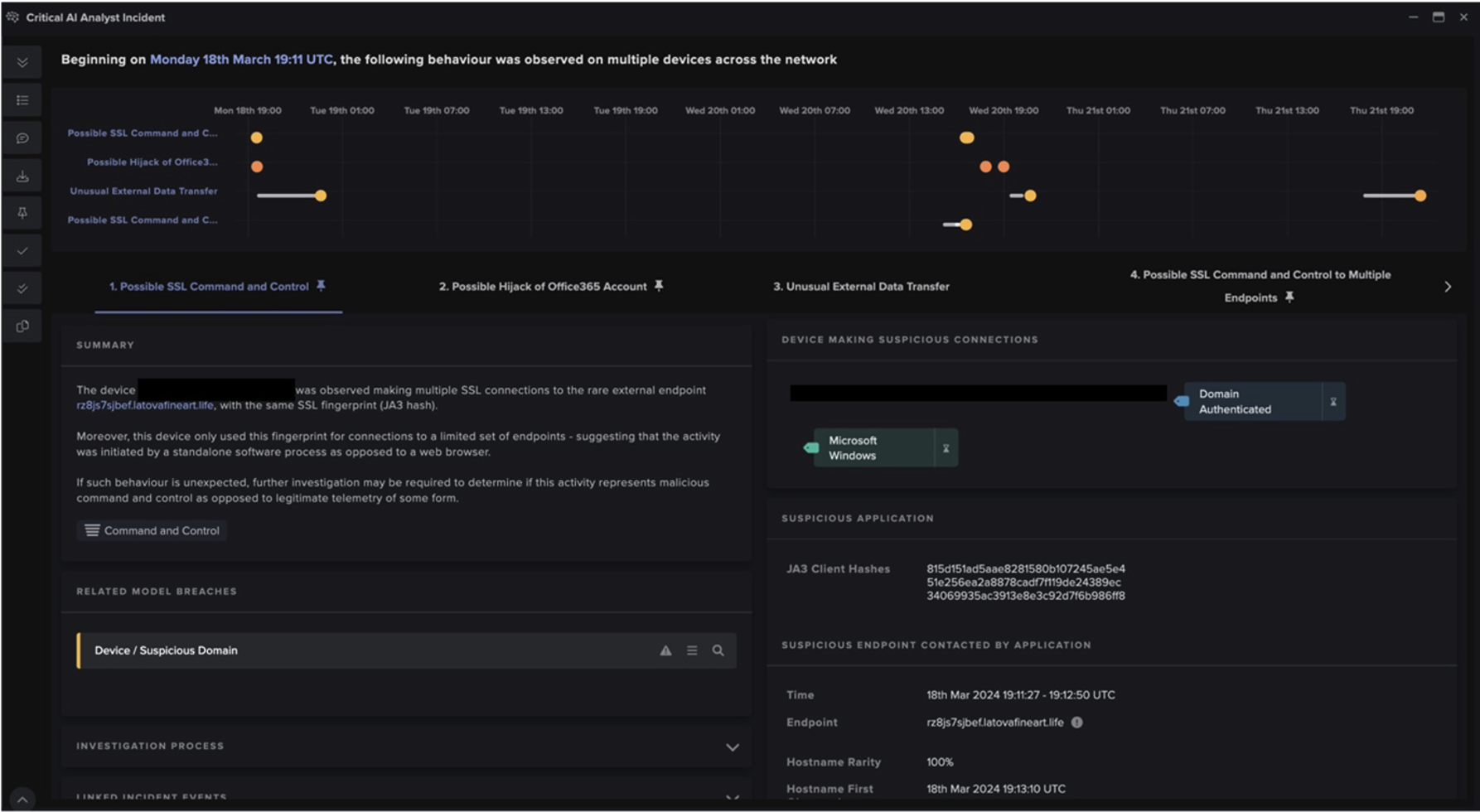

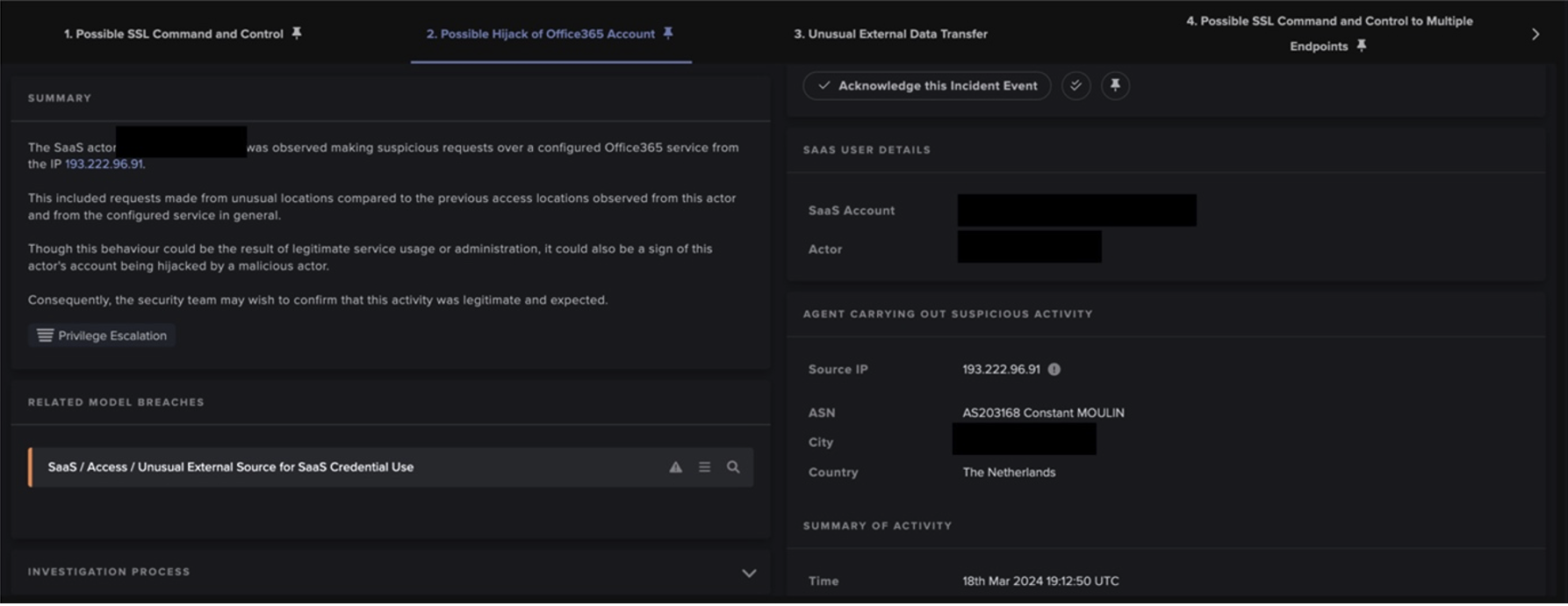

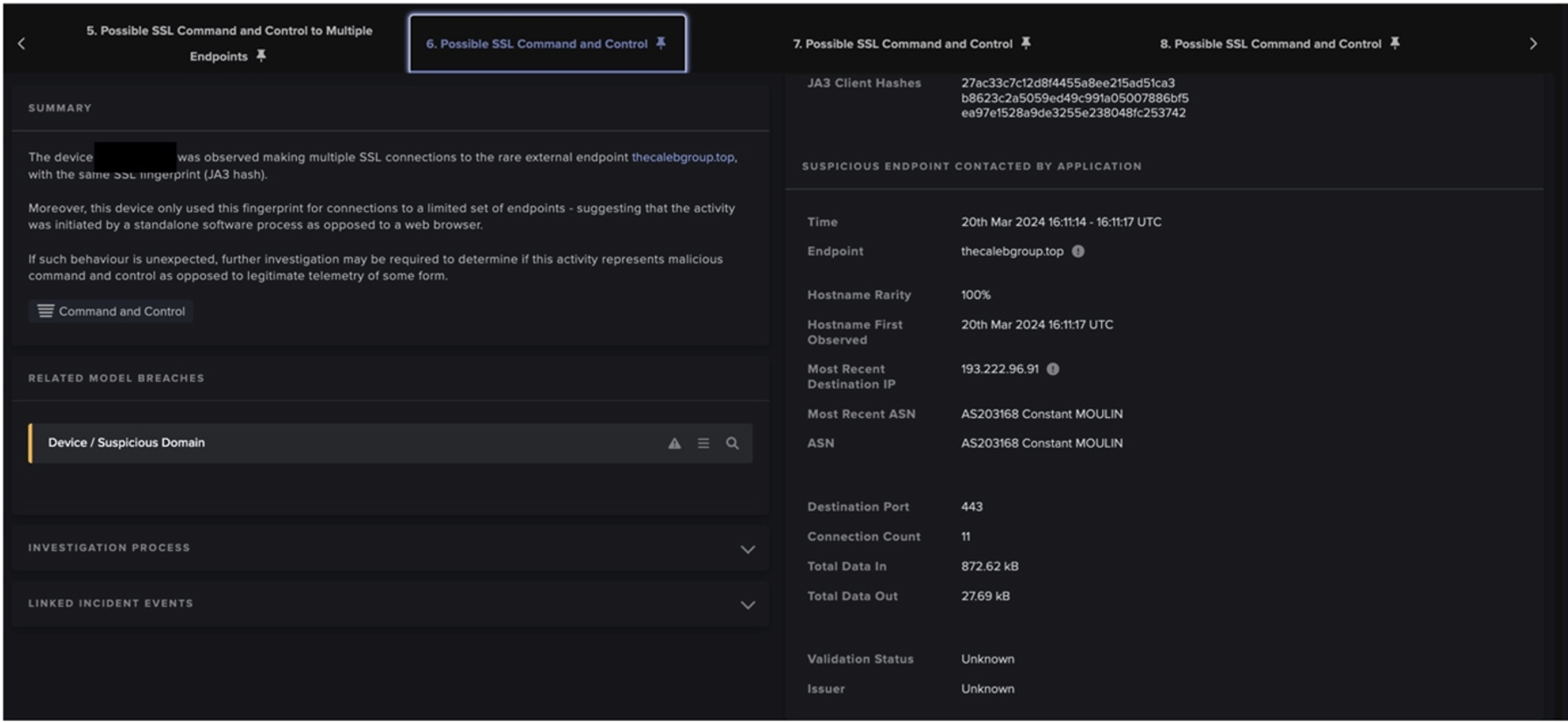

Once a user’s device becomes infected with Raccoon Stealer v2, it will immediately start to communicate over HTTP with a C2 server. The HTTP requests made by the info-stealer have an empty Host header (although Host headers were used by early v2 samples) and highly unusual User Agent headers. When Raccoon Stealer v2 was first observed in May 2022, the user-agent string ‘record’ was used in its HTTP requests. Since then, it appears that the operators of Raccoon Stealer have made several changes to the user-agent strings used by the info-stealer, likely in an attempt to evade signature-based detections. Below is a timeline of the changes to the info-stealer’s user-agent strings, as observed by Darktrace’s SOC:

- 2022年5月22日:ユーザーエージェント文字列 'record' を使って見たサンプル

- 2022年7月2日:ユーザーエージェント文字列 'mozzzzzzz' を使用したサンプル

- 2022年7月29日:ユーザーエージェント文字列 'rc2.0/client' を使用したサンプル

- 2022年8月10日:ユーザーエージェント文字列 'qwrqrwrqwr' を使用したサンプル

- 2022年9月16日:ユーザーエージェント文字列 'TakeMyPainBack' を使用したサンプル

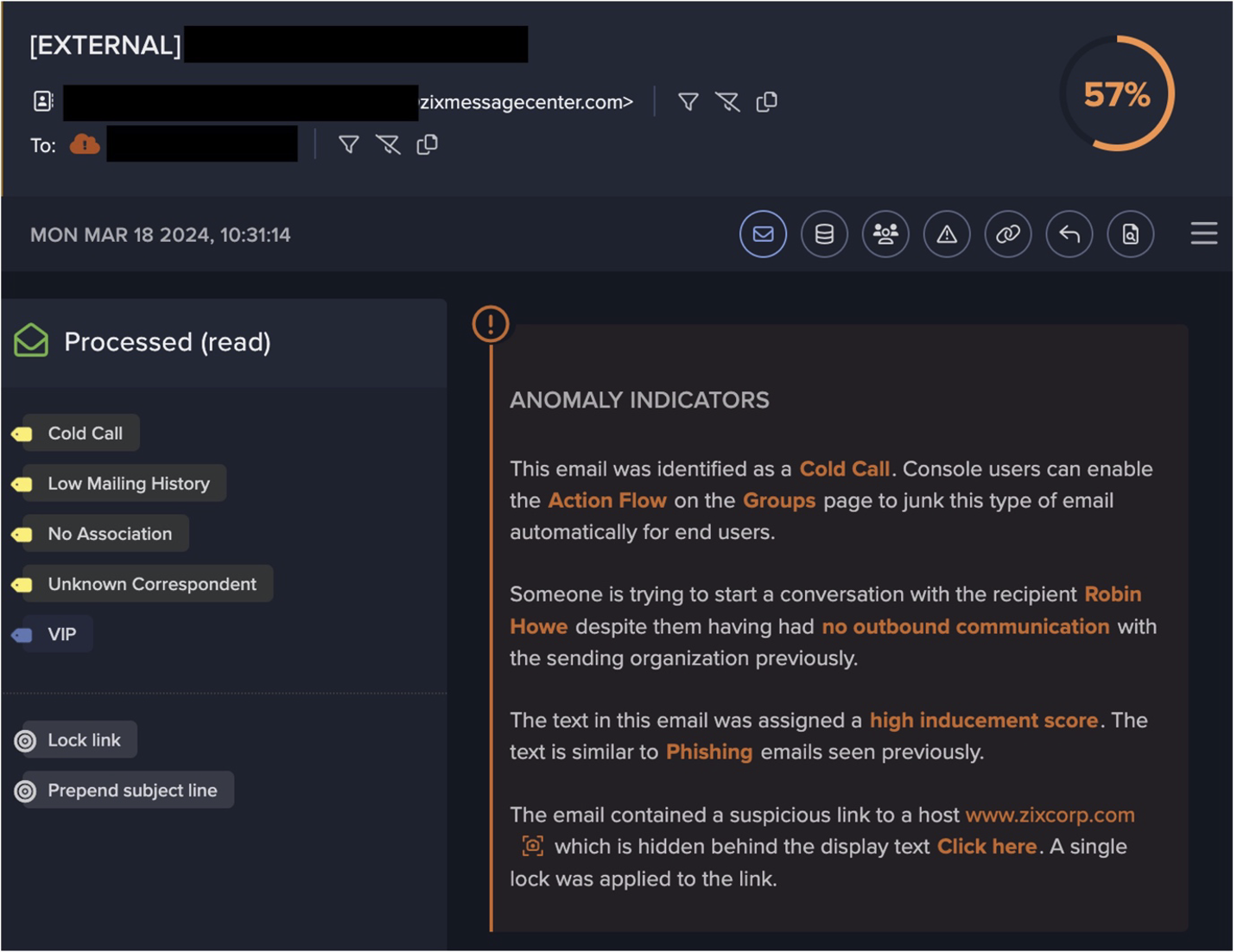

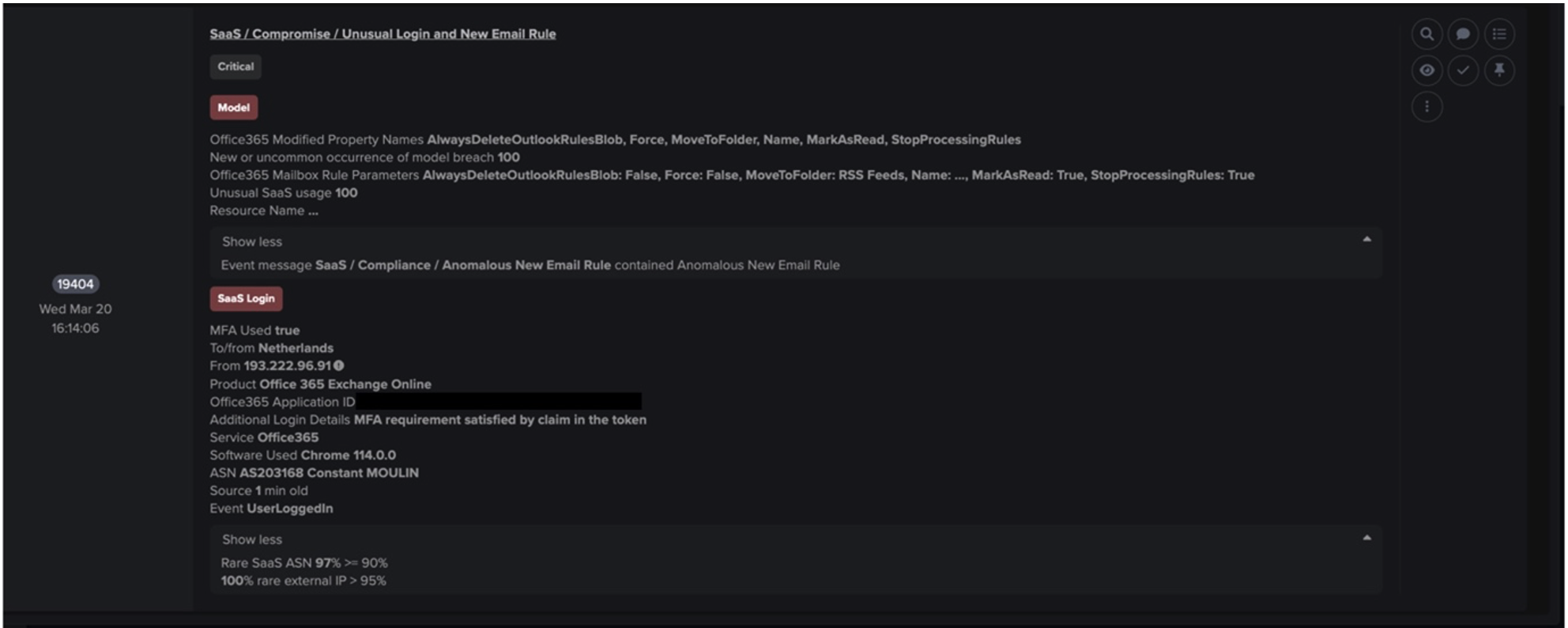

感染したデバイスのHTTPリクエスト内にこれらの非常に珍しいユーザーエージェント文字列が存在すると、以下のDarktrace DETECT /Networkモデルが侵害されます:

- Device / New User Agent

- Device / New User Agent and New IP

- Anomalous Connection / New User Agent to IP Without Hostname

- Device / Three or More New User Agents

これらの DETECTモデルでは、悪意のある特定のユーザーエージェント文字列ではなく、通常とは異なるユーザーエージェント文字列でHTTPリクエストを行っているデバイスを探します。この検出方法により、情報ステーラーのユーザーエージェント文字列が変更されても、Raccoon Stealer v2のHTTPトラフィックを継続的に識別することができます。

After retrieving configuration details from a C2 server, Raccoon Stealer v2 samples make HTTP GET requests for several DLL libraries. Since these GET requests are directed towards highly unusual IP addresses, the downloads of the DLLs cause the following DETECT models to breach:

- Anomalous File / EXE from Rare External Location

- Anomalous File / Script from Rare External Location

- Anomalous File / Multiple EXE from Rare External Locations

Raccoon Stealer v2 samples send data to their C2 server via HTTP POST requests with an absent Host header. Since these POST requests lack a Host header and have a highly unusual destination IP, their occurrence causes the following DETECT model to breach:

- Anomalous Connection / Posting HTTP to IP Without Hostname

Certain Raccoon Stealer v2 samples download (over HTTP) a follow-up payload once they have exfiltrated data. Since the target URIs of the HTTP GET requests made by v2 samples end in a sequence of digits followed by ‘.bin’, the samples’ downloads of follow-up payloads cause the following DETECT model to breach:

- Anomalous File / Numeric File Download

Darktrace RESPOND/Networkがお客様の環境に設定されている場合、Raccoon Stealer v2の活動により、感染したシステムに対して自律的に以下の抑制アクションが行われるようになります:

- 生活パターンを強制する - このアクションにより、デバイスが通常行うべき接続しかできなくなります。

- Enforce group pattern of life - このアクションにより、デバイスは、自身またはそのピアのいずれかが行うことができる通常の接続のみを行うことができるようになります。

- マッチング接続をブロックする - このアクションにより、デバイスは特定のIP/Portペアへの接続を行うことができなくなります。

- すべての発信トラフィックをブロックする - このアクションにより、デバイスは接続を行うことができなくなります。

Raccoon Stealer v2の感染は、初期感染からデータ流出までの時間が1分以内と非常に速いため、Darktraceの自律遮断技術のようなアプローチが極めて重要です。Darktrace RESPONDは、Raccoon Stealer v2 感染の封じ込めに不可欠です。

結論

Since the release of Raccoon Stealer v2 back in 2022, the info-stealer has relentlessly infected the devices of unsuspecting users. Once the info-stealer infects a user’s device, it retrieves and then exfiltrates sensitive information within a matter of minutes. The distinctive pattern of network behavior displayed by Raccoon Stealer v2 makes the info-stealer easy to spot. However, the changes which the Raccoon Stealer operators make to the User Agent headers of the info-stealer’s HTTP requests make anomaly-based methods key for the detection of the info-stealer’s HTTP traffic. The operators of Raccoon Stealer can easily change the superficial features of their malware’s C2 traffic, however, they cannot easily change the fact that their malware causes highly unusual network behavior. Spotting this behavior, and then autonomously responding to it, is likely the best bet which organizations have at stopping a Raccoon once it gets inside their networks.

本ブログに寄稿した脅威リサーチチームに感謝します。

参考文献

[2]https://twitter.com/3xp0rtblog/status/1507312171914461188

[3]https://www.esentire.com/blog/esentire-threat-intelligence-malware-analysis-raccoon-stealer-v2-0

[5]https://www.youtube.com/watch?v=Fsz6acw-ZJ

[6]https://riskybiznews.substack.com/p/raccoon-stealer-dev-didnt-die-in

[7]https://medium.com/s2wblog/raccoon-stealer-is-back-with-a-new-version-5f436e04b20d

[8]https://blog.avast.com/fakecrack-campaign

[9]https://blog.sekoia.io/raccoon-stealer-v2-part-2-in-depth-analysis/

付録

MITRE ATT&CK マッピング

リソース開発

T1588.001 - 機能の取得:マルウェア

T1608.001 - ステージ機能:マルウェアのアップロード

T1608.005 - ステージ機能:リンクターゲット

T1608.006 - ステージ機能:SEOポイズニング

実行

T1204.002 - ユーザーの実行:悪意のあるファイル

Credential Access

T1555.003 - パスワードストアからのクレデンシャル:ウェブブラウザからのクレデンシャル

T1555.005 - パスワードストアからのクレデンシャル:パスワードマネージャー

T1552.001 - 保護されていないクレデンシャル:ファイル内のクレデンシャル

コマンド&コントロール

T1071.001 - アプリケーション層プロトコル:ウェブプロトコル

T1105 - Ingress Tool Transfer

IOCS

Type

IOC

詳細説明

ユーザーエージェント文字列

記録

Raccoon Stealer v2のHTTPリクエストのUser Agentヘッダで使用される文字列

ユーザーエージェント文字列

mozzzzzzzzzzz

Raccoon Stealer v2のHTTPリクエストのUser Agentヘッダで使用される文字列

ユーザーエージェント文字列

rc2.0/client

Raccoon Stealer v2のHTTPリクエストのUser Agentヘッダで使用される文字列

ユーザーエージェント文字列

qwrqwrqwrqwr

Raccoon Stealer v2のHTTPリクエストのUser Agentヘッダで使用される文字列

ユーザーエージェント文字列

rqwrwqrwqw

Raccoon Stealer v2のHTTPリクエストのUser Agentヘッダで使用される文字列

ユーザーエージェント文字列

TakeMyPainBack

Raccoon Stealer v2のHTTPリクエストのUser Agentヘッダで使用される文字列

ドメイン名

brain-lover[.]xyz

Raccoon Stealer v2 C2インフラストラクチャ

ドメイン名

polar-gift[.]xyz

Raccoon Stealer v2 C2インフラストラクチャ

ドメイン名

cool-story[.]xyz

Raccoon Stealer v2 C2インフラストラクチャ

ドメイン名

fall2sleep[.]xyz

Raccoon Stealer v2 C2インフラストラクチャ

ドメイン名

broke-bridge[.]xyz

Raccoon Stealer v2 C2インフラストラクチャ

ドメイン名

use-freedom[.]xyz

Raccoon Stealer v2 C2インフラストラクチャ

ドメイン名

just-trust[.]xyz

Raccoon Stealer v2 C2インフラストラクチャ

ドメイン名

soft-viper[.]site

Raccoon Stealer v2 C2インフラストラクチャ

ドメイン名

tech-lover[.]xyz

Raccoon Stealer v2 C2インフラストラクチャ

ドメイン名

heal-brain[.]xyz

Raccoon Stealer v2 C2インフラストラクチャ

ドメイン名

love-light[.]xyz

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

104.21.80[.]14

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

107.152.46[.]84

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

135.181.147[.]255

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

135.181.168[.]157

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

138.197.179[.]146

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

141.98.169[.]33

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

146.19.170[.]100

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

146.19.170[.]175

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

146.19.170[.]98

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

146.19.173[.]33

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

146.19.173[.]72

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

146.19.247[.]175

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

146.19.247[.]177

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

146.70.125[.]95

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

152.89.196[.]234

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

165.225.120[.]25

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

168.100.10[.]238

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

168.100.11[.]23

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

168.100.9[.]234

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

170.75.168[.]118

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

172.67.173[.]14

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

172.86.75[.]189

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

172.86.75[.]33

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

174.138.15[.]216

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

176.124.216[.]15

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

185.106.92[.]14

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

185.173.34[.]161

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

185.173.34[.]161

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

185.225.17[.]198

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

185.225.19[.]190

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

185.225.19[.]229

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

185.53.46[.]103

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

185.53.46[.]76

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

185.53.46[.]77

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

188.119.112[.]230

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

190.117.75[.]91

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

193.106.191[.]182

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

193.149.129[.]135

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

193.149.129[.]144

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

193.149.180[.]210

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

193.149.185[.]192

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

193.233.193[.]50

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

193.43.146[.]138

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

193.43.146[.]17

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

193.43.146[.]192

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

193.43.146[.]213

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

193.43.146[.]214

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

193.43.146[.]215

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

193.43.146[.]26

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

193.43.146[.]45

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

193.56.146[.]177

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

194.180.174[.]180

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

195.201.148[.]250

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

206.166.251[.]156

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

206.188.196[.]200

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

206.53.53[.]18

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

207.154.195[.]173

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

213.252.244[.]2

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

38.135.122[.]210

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.10.20[.]248

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.11.19[.]99

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.133.216[.]110

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.133.216[.]145

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.133.216[.]148

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.133.216[.]249

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.133.216[.]71

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.140.146[.]169

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.140.147[.]245

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.142.212[.]100

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.142.213[.]24

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.142.215[.]91

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.142.215[.]91

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.142.215[.]92

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.144.29[.]18

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.144.29[.]243

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.15.156[.]11

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.15.156[.]2

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.15.156[.]31

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.15.156[.]31

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.150.67[.]156

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.153.230[.]183

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.153.230[.]228

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.159.251[.]163

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.159.251[.]164

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.61.136[.]67

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.61.138[.]162

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.67.228[.]8

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.67.231[.]202

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.67.34[.]152

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.67.34[.]234

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.8.144[.]187

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.8.144[.]54

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.8.144[.]55

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.8.145[.]174

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.8.145[.]83

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.8.147[.]39

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.8.147[.]79

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.84.0.152

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.86.86[.]78

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.89.54[.]110

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.89.54[.]110

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.89.54[.]95

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.89.55[.]115

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.89.55[.]117

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.89.55[.]193

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.89.55[.]198

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.89.55[.]20

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.89.55[.]84

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

45.92.156[.]150

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

5.182.36[.]154

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

5.182.36[.]230

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

5.182.36[.]231

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

5.182.36[.]232

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

5.182.36[.]233

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

5.182.39[.]34

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

5.182.39[.]74

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

5.182.39[.]75

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

5.182.39[.]77

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

5.252.118[.]33

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

5.252.176[.]62

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

5.252.177[.]217

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

5.252.177[.]234

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

5.252.177[.]43

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

5.252.177[.]47

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

5.252.177[.]92

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

5.252.177[.]98

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

5.252.22[.]142

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

5.252.23[.]100

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

5.252.23[.]25

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

5.252.23[.]76

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

51.195.166[.]175

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

51.195.166[.]176

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

51.195.166[.]194

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

51.81.143[.]169

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

62.113.255[.]110

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

65.109.3[.]107

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

74.119.192[.]56

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

74.119.192[.]73

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

77.232.39[.]101

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

77.73.133[.]0

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

77.73.133[.]4

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

77.73.134[.]45

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

77.75.230[.]25

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

77.75.230[.]39

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

77.75.230[.]70

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

77.75.230[.]93

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

77.91.100[.]101

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

77.91.102[.]12

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

77.91.102[.]230

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

77.91.102[.]44

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

77.91.102[.]57

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

77.91.102[.]84

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

77.91.103[.]31

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

77.91.73[.]154

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

77.91.73[.]213

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

77.91.73[.]32

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

77.91.74[.]67

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

78.159.103[.]195

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

78.159.103[.]196

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

80.66.87[.]23

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

80.66.87[.]28

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

80.71.157[.]112

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

80.71.157[.]138

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

80.92.204[.]202

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

87.121.52[.]10

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

88.119.175[.]187

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

89.185.85[.]53

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

89.208.107[.]42

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

89.39.106[.]78

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

91.234.254[.]126

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

94.131.104[.]16

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

94.131.104[.]17

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

94.131.104[.]18

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

94.131.106[.]116

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

94.131.106[.]224

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

94.131.107[.]132

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

94.131.107[.]138

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

94.131.96[.]109

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

94.131.97[.]129

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

94.131.97[.]53

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

94.131.97[.]56

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

94.131.97[.]57

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

94.131.98[.]5

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

94.158.244[.]114

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

94.158.244[.]119

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

94.158.244[.]21

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

94.158.247[.]24

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

94.158.247[.]26

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

94.158.247[.]30

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

94.158.247[.]44

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

95.216.109[.]16

Raccoon Stealer v2 C2インフラストラクチャ

IPアドレス

95.217.124[.]179

Raccoon Stealer v2 C2インフラストラクチャ

URI

/aN7jD0qO6kT5bK5bQ4eR8fE1xP7hL2vK/mozglue.dll

ライブラリファイルのダウンロードに使用されるURI

URI

/aN7jD0qO6kT5bK5bQ4eR8fE1xP7hL2vK/nss3.dll

ライブラリファイルのダウンロードに使用されるURI

URI

/aN7jD0qO6kT5bK5bQ4eR8fE1xP7hL2vK/freebl3.dll

ライブラリファイルのダウンロードに使用されるURI

URI

/aN7jD0qO6kT5bK5bQ4eR8fE1xP7hL2vK/softokn3.dll

ライブラリファイルのダウンロードに使用されるURI

URI

/aN7jD0qO6kT5bK5bQ4eR8fE1xP7hL2vK/nssdbm3.dll

ライブラリファイルのダウンロードに使用されるURI

URI

/aN7jD0qO6kT5bK5bQ4eR8fE1xP7hL2vK/sqlite3.dll

ライブラリファイルのダウンロードに使用されるURI

URI

/aN7jD0qO6kT5bK5bQ4eR8fE1xP7hL2vK/msvcp140.dll

ライブラリファイルのダウンロードに使用されるURI

URI

/aN7jD0qO6kT5bK5bQ4eR8fE1xP7hL2vK/vcruntime140.dll

ライブラリファイルのダウンロードに使用されるURI

URI

/C9S2G1K6I3G8T3X7/56296373798691245143.bin

フォローアップペイロードのダウンロードに使用されるURI

URI

/O6K3E4G6N9S8S1/91787438215733789009.bin

フォローアップペイロードのダウンロードに使用されるURI

URI

/Z2J8J3N2S2Z6X2V3S0B5/45637662345462341.bin

フォローアップペイロードのダウンロードに使用されるURI

URI

/rgd4rgrtrje62iuty/19658963328526236.bin

フォローアップペイロードのダウンロードに使用されるURI

URI

/sd325dt25ddgd523/81852849956384.bin

フォローアップペイロードのダウンロードに使用されるURI

URI

/B0L1N2H4R1N5I5S6/40055385413647326168.bin

フォローアップペイロードのダウンロードに使用されるURI

URI

/F5Q8W3O3O8I2A4A4B8S8/31427748106757922101.bin

フォローアップペイロードのダウンロードに使用されるURI

URI

/36141266339446703039.bin

フォローアップペイロードのダウンロードに使用されるURI

URI

/wH0nP0qH9eJ6aA9zH1mN/1.bin

フォローアップペイロードのダウンロードに使用されるURI

URI

/K2X2R1K4C6Z3G8L0R1H0/68515718711529966786.bin

フォローアップペイロードのダウンロードに使用されるURI

URI

/C3J7N6F6X3P8I0I0M/17819203282122080878.bin

フォローアップペイロードのダウンロードに使用されるURI

URI

/W9H1B8P3F2J2H2K7U1Y7G5N4C0Z4B/18027641.bin

フォローアップペイロードのダウンロードに使用されるURI

URI

/P2T9T1Q6P7Y5J3D2T0N0O8V/73239348388512240560937.bin

フォローアップペイロードのダウンロードに使用されるURI

URI

/W5H6O5P0E4Y6P8O1B9D9G0P9Y9G4/671837571800893555497.bin

フォローアップペイロードのダウンロードに使用されるURI

URI

/U8P2N0T5R0F7G2J0/898040207002934180145349.bin

フォローアップペイロードのダウンロードに使用されるURI

URI

/AXEXNKPSBCKSLMPNOMNRLUEPR/3145102300913020.bin

フォローアップペイロードのダウンロードに使用されるURI

URI

/wK6nO2iM9lE7pN7e/7788926473349244.bin

フォローアップペイロードのダウンロードに使用されるURI

URI

/U4N9B5X5F5K2A0L4L4T5/84897964387342609301.bin

フォローアップペイロードのダウンロードに使用されるURI