2020年に世界中の何万もの組織に影響を与えたSolarWinds社におけるハッキングが発覚して以来、サプライチェーン侵害のリスクはセキュリティチームの頭の片隅にあり、事業の運営に重大な脅威を与え続けています。

サプライチェーンの侵害は、組織の日常業務を中断させ、莫大な金銭的および風評的損害を与えるだけでなく、国全体の重要なインフラに影響を及ぼすなど、広範囲に影響を及ぼす可能性があります。そのため、組織には、こうした攻撃を可能な限り早い段階で特定し、阻止することができる効果的なセキュリティ対策が不可欠です。

2023年3月、3CX Desktopアプリケーションは、SentinelOneによって「SmoothOperator」と名付けられたサプライチェーン侵害の最新の被害者となりました。このアプリケーションは、世界中で60万社以上の企業で使用されており、顧客リストには、さまざまな業界の著名な顧客が含まれています [2]。3CX Desktopアプリケーションは、企業向けのVoIP(Voice over Internet Protocol)コミュニケーションソフトウェアで、チャット、ビデオ通話、音声通話が可能です [3]。WindowsとmacOSの両システム用の3CXインストーラは、情報窃取マルウェアの影響を受けていました。研究者は、AppleJeusとしても知られる財政的な動機のある北朝鮮のオペレーターに関連する、UNC 4736としても知られる脅威アクターが、サプライチェーンの侵害に関与していることを見分けることができました。 研究者はまた、Trading Technologies X_TRADERプラットフォームで先に発生した別のサプライチェーン侵害と関連付け、マルウェアを広範囲に配布しながらもオペレーターの利害を一致させるために使用された、初のカスケードソフトウェアによるサプライチェーン侵害として知られています [3]。3CXのソフトウェアは、CrowdStrike、SentinelOne、Palo Alto Networksといった複数のサイバーセキュリティベンダーによって悪意あるものとして検知されたとの報告が、この侵害事件後、顧客から寄せられています [6]。

CrowdStrike や SentinelOne などの他のセキュリティベンダーとの統合を活用し、Darktrace DETECT™ は、2023年3月のキルチェーンの複数の段階で、顧客ベース全体で「SmoothOperator」による活動を特定することができました。Darktrace RESPOND™は、これらの新たな脅威に対して自律的に介入することができ、顧客のネットワークへの重大な混乱を防ぐことができました。

サプライチェーンの連鎖的な攻撃が初めて確認された背景

初期アクセス

2023年4月、セキュリティ研究者は、この話の最初の標的が3CXデスクトップアプリケーションではなく、Trading Technologies社のX_TRADERという別のソフトウェアアプリケーションであることを確認しました[3]。Trading Technologies社は、高性能の金融取引パッケージを提供するプロバイダーで、金融関係者が株式市場内の資産をより効率的に分析・取引できるようにしています。残念ながら、この組織のサプライチェーンには、すでに侵害が存在していました。2020年に引退したX_TRADERのインストーラーには、2022年10月に期限切れとなるコードサイニング証明書が残っていたのです。このコード署名証明書は、攻撃者に悪用され、悪意のあるソフトウェアにデジタル署名されていました [3]。 また、従業員が証明書の有効期限前にTrading Technologies社からX_TRADERソフトウェアのトロイの木馬化インストーラを無意識にダウンロードしたことが、不運にも3CXにつながりました [4]。このX_TRADERを介した3CXの侵害は、より広範な脅威ランドスケープの中で報告された、連鎖的なサプライチェーン攻撃の最初のケースでした。

永続性と特権のエスカレーション

3CXのDesktopAppインストーラは、実行ファイル(.exe)を実行した後、悪意のあるDLLをサイドロードするために使用される良質の実行ファイルと共に、2つのトロイの木馬化したデータリンクライブラリ(DLL)をダウンロードします。これらのDLLには、SIGFLIPとDAVESHELLが含まれており、どちらも一般に公開されているプロジェクトが使用されていました。このケースでは、DLLは、RC4キーを使用して復号化し、侵害されたシステムのメモリにペイロードをロードするために使用されました [3]。また、SIGFLIPとDAVESHELLは、VEILEDSIGNALという名前のモジュラーバックドアを抽出・復号化し、コマンド&コントロール(C2)設定も含んでいます。このマルウェアにより、北朝鮮の脅威オペレーターは、3CXの従業員のデバイスに対する管理者権限を得ることができました [3]。その後、従業員の企業認証情報にアクセスし、最終的に3CXのシステムへのアクセスにつながりました [4]。

ラテラルムーブメントとC2活動

また、セキュリティ研究者は、3CX環境内で横方向に移動し、C2通信を可能にするために、サプライチェーン攻撃で主に利用された他のマルウェアファミリーを特定することができました [3]。これらのマルウェアファミリーについて以下に詳述します:

- TaxHaul: 実行されるとシェルコードのペイロードが解読され、Mandiant社によりDLLの検索順序のハイジャックにより持続することが確認されている

- Coldcat:複合型ダウンローダーで、C2インフラへのビーコンも兼ねている

- PoolRat:システム情報を収集し、コマンドを実行します。これはmacOSシステムに影響を与えることが判明したマルウェアです。

- IconicStealer:3CXシステムの第3段階ペイロードとして、データや情報を盗むために使用された

さらに、北朝鮮の脅威アクターであるLazarusが日常的に使用し、暗号通貨企業に対して典型的に使用されているGopuramというバックドアも、3CXの限られた数の顧客が侵害したシステムの第2段階のペイロードとして使用されていたことがKaspersky社によって早い段階で報告されています [5]。

Darktrace で観測された3CXの検知

Darktrace がセキュリティインテグレーションを通じて提携している主要な検知プラットフォームである CrowdStrike と SentinelOne は当初、2023 年 3 月に 3CXDesktopApp の顧客を標的としたキャンペーンと見られることを、それぞれのプラットフォームが確認したことを明らかにしています。

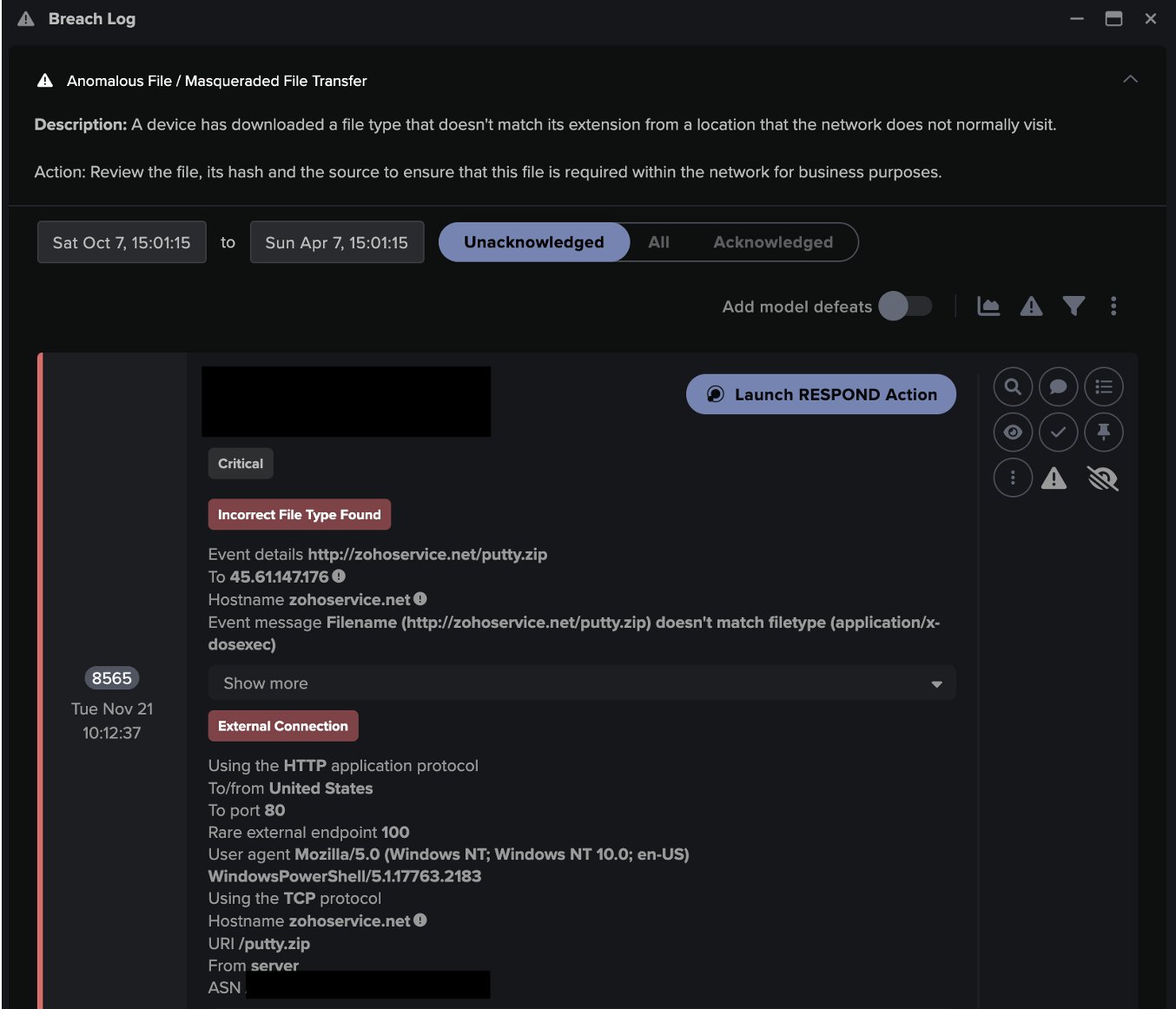

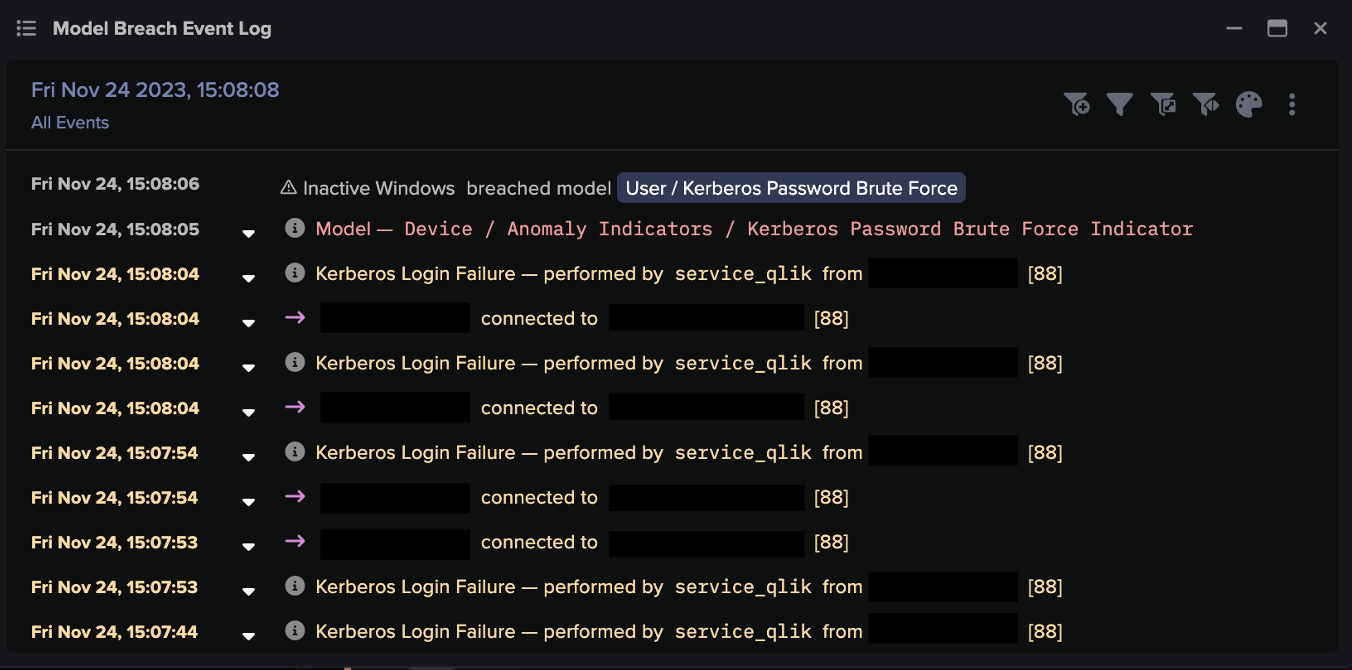

この時、Darktrace もこの活動を観察し、顧客のネットワーク上の異常な挙動を警告していました [1][7]。Darktrace DETECTは、CrowdStrikeとSentinelOneの統合に関連したホストレベルのアラート、およびラテラルムーブメントとC2活動に関連したモデルの侵害を通じて、主にサプライチェーンの侵害に関連する活動を確認しました。

Darktrace が検知した3CXサプライチェーンの侵害に関連する活動の一部は、3CXDesktopAppの実行ファイルとMicrosoft Software Installer (msi) ファイルのダウンロードを検知する統合モデルのみによって観察されており、侵害がエンドポイントデバイスで阻止された可能性を示唆しています。

![CrowdStrike integration model breach identifying 3CXDesktopApp[.]exe as possible malware](https://assets-global.website-files.com/626ff4d25aca2edf4325ff97/648c9f266531cffdf98b6b8d_blog%201.png)

図3および図4で取り上げた別のケースでは、セキュリティプラットフォームが3CXを悪意のあるものとして関連付けました。これらの図では、デバイスが3CXDesktopApp実行ファイルをダウンロードし、その約1時間後にmsiファイルをダウンロードしていることが確認されています。この活動パターンは、3CXシステムに影響を与えたマルウェア「SmoothOperator」が、良性の実行ファイルと共に配信される悪意のあるDLLファイルのDLLサイドローディングによって永続化し、従来のセキュリティツールによる検知を困難にするという、報告されていた侵害プロセスと相関しています [2][3][7]。

このケースにおける活動は、DETECT 統合モデルである High Severity Integration Malware Detection によって検知され、その後、Darktrace RESPOND/Networkモデルである Antigena Significant Anomaly from Client Block によってブロックされ、Enforce Pattern of Life(通常の生活パターンを強制する)アクションが適用されて行われていた不正なダウンロードを阻止しました。Darktrace RESPONDはAIを駆使してあらゆる機器の通常の生活パターンを学び、自律的に行動してその通常の活動を強制します。このイベントにおいて、RESPOND は、デバイス上で行われていた悪意のあるダウンロードを阻止するだけでなく、デバイスがその通常の活動パターンから大きく逸脱することを許さないでしょう。

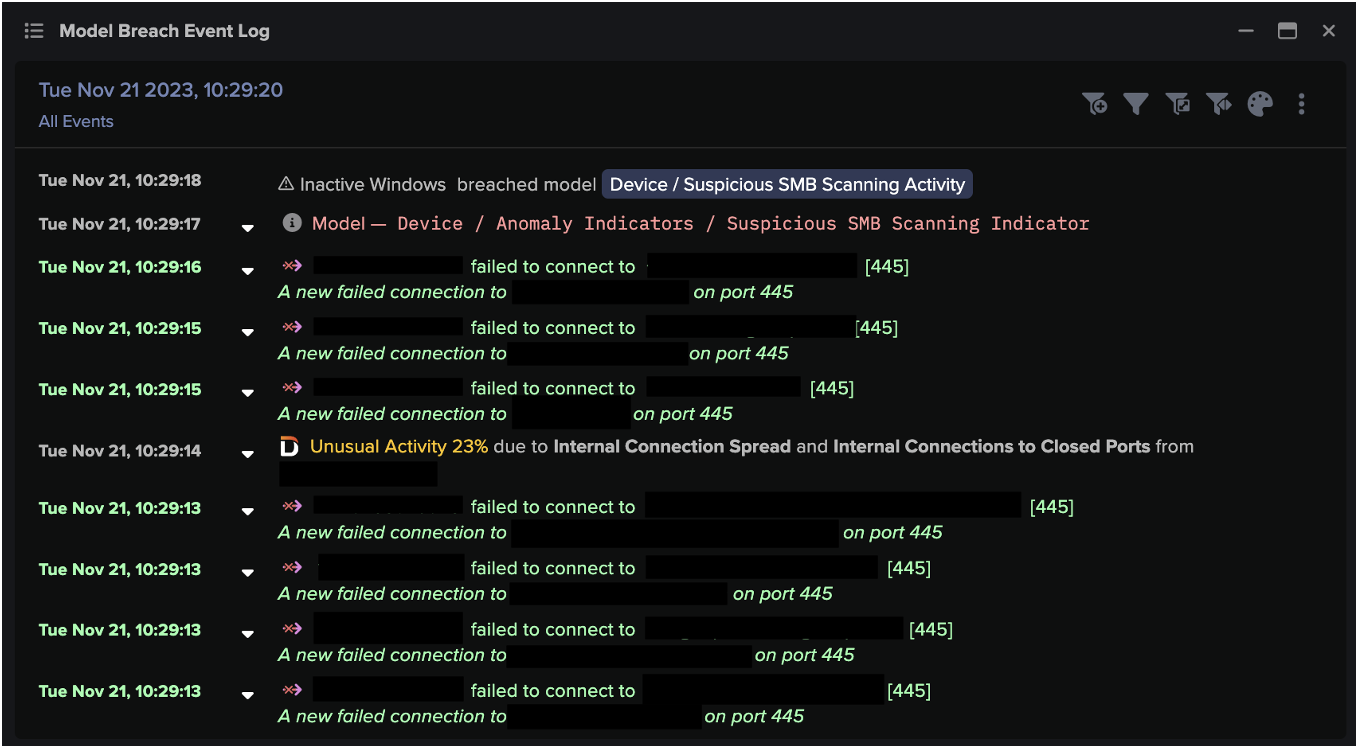

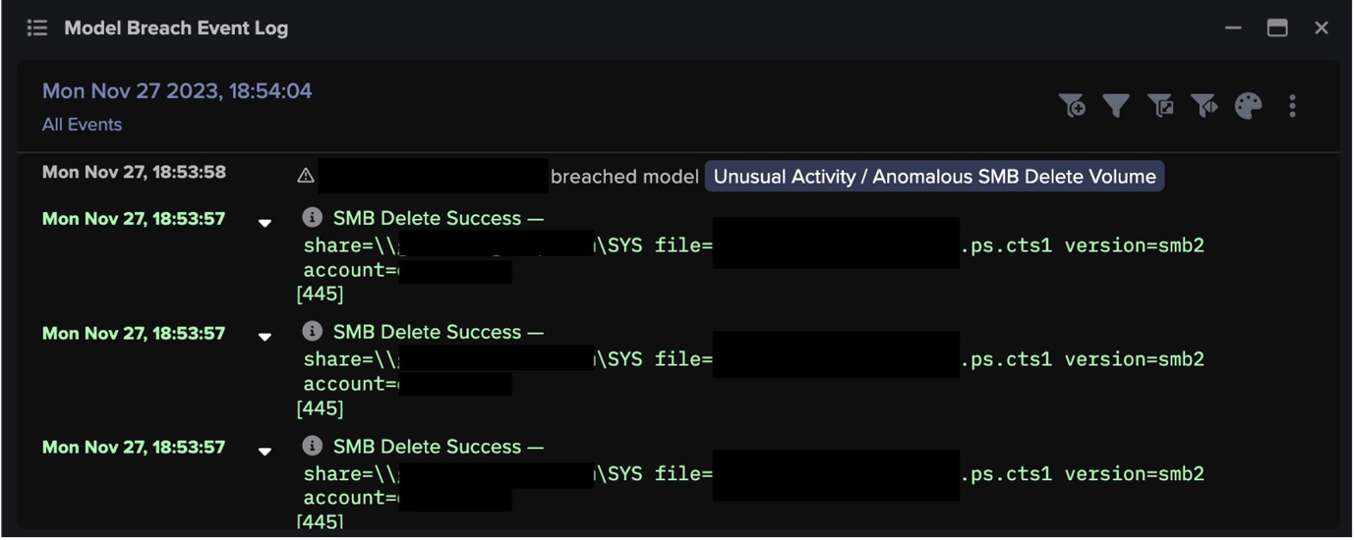

また、別のケースでは、Darktrace がファイル3CXDesktopApp-18.10.461.msi に対して異常なSMBドライブ書き込みを行うデバイスを検知しました。これは、DETECT のモデル SMB Drive Write に違反するものでした。このモデルは、デバイスがadmin$またはドライブ共有を使用してSMBプロトコルで通常通信しない別の内部デバイスにファイルの書き込みを開始した場合に検知されます。

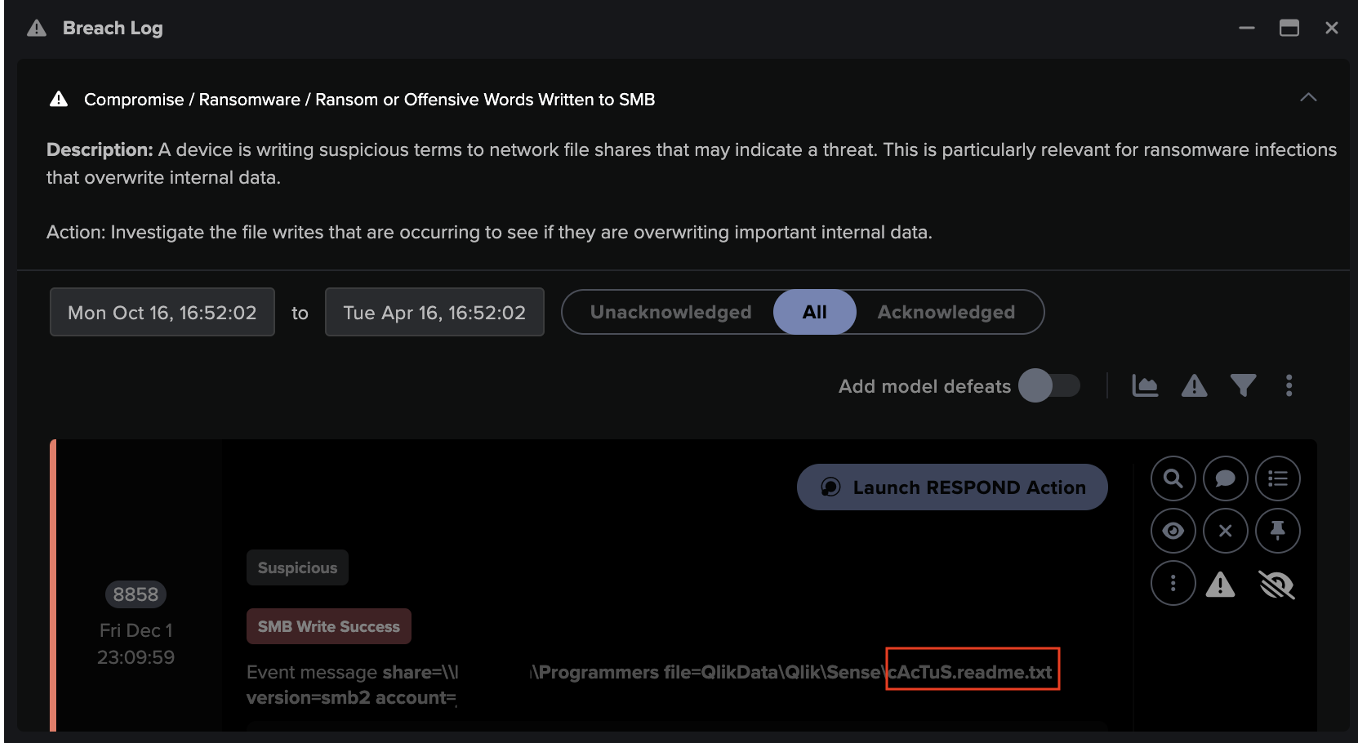

Darktrace によって観察された他のいくつかのケースでは、感染したデバイスから 3CX の侵害に関連するエンドポイントへの接続が検知されました。図6では、問題のデバイスがjournalide[.]orgというエンドポイントへの接続が検知されました。これは、自己署名証明書がマルウェアの通信に使用されることが多いため、正規の証明書に見えるように設計された自己署名SSL証明書を持つエンドポイントへの接続を探す「疑わしい自己署名SSL」というモデルに違反しています。

別のDarktrace の顧客環境では、3CX の C2 エンドポイントである pbxphonenetwork[.]com が、3CX アプリケーションソフトウェアが悪質であるという報告があった頃に、すでに Watched Domains リストに追加されていました。Watched Domainsリストにより、Darktraceがネットワーク上のデバイスがこれらのドメインに接続した場合、より精査して検知し、ネットワーク上の脅威をさらに可視化するためのモデルを構築することができます。このケースのアクティビティは、Darktrace RESPOND のアクションである「89.45.67[.]160ポート443とポート443のpbxphonenetwork[.]comへの接続をブロック」によって検知され、その後ブロックされました。このデバイスは、その場で3CX C2エンドポイントに接続できないようにブロックしました(図7参照)。この活動はその後、RESPOND モデルである Antigena Watched Domain Block を侵害しました。

Darktrace のカバレッジ

CrowdStrikeやSentinelOneなど、Darktrace との統合を活用し、Darktraceは、図1、2、3、4に見られるように、CrowdStrikeやSentinelOneによって悪意のある3CX活動として識別された活動を検知し、対処することができました。このアクティビティは、以下のDarktrace DETECT のモデルに違反しました:

- Integration / CrowdStrike Alert

- Security Integration / High Severity Integration Malware Detection

Darktrace はまた、図5に示されたケースのようなラテラルムーブメントも確認することができました:

- Compliance / SMB Drive Write

最後に、3CXの侵害に関連する悪意のあるエンドポイントからのC2ビーコン活動も、図6に見られるような形で検知されました。この活動は、以下のDarktrace DETECT モデルに違反しました:

- Anomalous Connection / Suspicious Self-Signed SSL

Darktrace RESPOND が自律遮断モードで設定されているお客様では、図3、4、7に見られるように、Darktrace RESPOND のモデルも3CXサプライチェーンの侵害に関連するアクティビティに違反しています。以下は、違反したモデルおよび適用された自律的アクションです:

- Antigena / Network / Significant Anomaly / Antigena Significant Anomaly from Client Block, “Enforce pattern of life”

- Antigena / Network / External Threat / Antigena Watched Domain Block, “Block connections to 89.45.67[.]160 port 443 and pbxphonenetwork[.]com on port 443”

結論

サプライチェーンの連鎖的な侵害は、3CXにとっては不運な出来事でしたが、UNC 4736の北朝鮮脅威勢力にとっては好都合な出来事でした。この「SmoothOperator」の侵害は、CrowdStrikeなどのエンドポイントセキュリティプラットフォームによって検知されました。CrowdStrikeは、3CX DesktopAppサプライチェーンの侵害に関連する悪質な活動を報告した最初のプラットフォームの1つとなり、この発見の端緒となりました。

当時はまだ斬新で、侵害の指標がほとんど報告されていませんでしたが、Darktrace は顧客ベース全体で3CXの侵害に関連する活動を把握・特定し、自律的に対応することができました。Darktrace はCrowdStrikeおよびSentinelOneとのセキュリティ統合を強化し、異常ベースのモデルブリーチを介して、3CXサプライチェーンの侵害キルチェーンのさまざまな部分で活動をハイライトすることによって独自の洞察を提供することができます。「SmoothOperator」サプライチェーン攻撃は、DETECT とRESPOND を含むDarktrace 製品群が、新手の脅威を特定し、遮断するために自律的に行動できるだけでなく、セキュリティインテグレーションによって介入をさらに増幅し、顧客ネットワークのサイバー破壊を防止できることを証明しています。

寄稿者:Nahisha Nobregas(SOCアナリスト) 、Trent Kessler(SOCアナリスト)

付録

MITRE ATT&CK フレームワーク

リソース開発

- T1588 Obtain Capabilities

- T1588.004 Digital Certificates

- T1608 Stage Capabilities

- T1608.003 Install Digital Certificate

初期アクセス

- T1190 Exploit Public-Facing Application

- T1195 Supply Chain Compromise

- T1195.002 Compromise Software Supply Chain

持続性

- T1574 Hijack Execution Flow

- T1574.002 DLL Side-Loading

特権昇格

- T1055 Process Injection

- T1574 Hijack Execution Flow

- T1574.002 DLL Side-Loading

コマンド&コントロール

- T1071 Application Layer Protocol

- T1071.001 Web Protocols

- T1071.004 DNS

- T1105 Ingress Tool Transfer

- T1573 Encrypted Channel

IoC一覧

C2ホスト名

- journalide[.]org

- pbxphonenetwork[.]com

C2のIPアドレスの可能性

- 89.45.67[.]160

参考文献

- https://www.crowdstrike.com/blog/crowdstrike-detects-and-prevents-active-intrusion-campaign-targeting-3cxdesktopapp-customers/

- https://www.bleepingcomputer.com/news/security/3cx-confirms-north-korean-hackers-behind-supply-chain-attack/

- https://www.mandiant.com/resources/blog/3cx-software-supply-chain-compromise

- https://www.securityweek.com/cascading-supply-chain-attack-3cx-hacked-after-employee-downloaded-trojanized-app/

- https://securelist.com/gopuram-backdoor-deployed-through-3cx-supply-chain-attack/109344/

- https://www.bleepingcomputer.com/news/security/3cx-hack-caused-by-trading-software-supply-chain-attack/

- https://www.sentinelone.com/blog/smoothoperator-ongoing-campaign-trojanizes-3cx-software-in-software-supply-chain-attack/

![Cyber AI Analyst Incident Log showing the offending device making over 1,000 connections to the suspicious hostname “zohoservice[.]net” over port 8383, within a specific period.](https://assets-global.website-files.com/626ff4d25aca2edf4325ff97/662971c1cf09890fd46729a1_Screenshot%202024-04-24%20at%201.55.10%20PM.png)